問3 セキュアWebゲートウェイの導入に関する次の記述を読んで、設問に答えよ。

J社は従業員50名の部品メーカーである。J社ではPCのWebブラウザを利用して、社内の業務用サーバ、K社が提供する電子メール・ストレージサービス(以下、K社SaaSという)にHTTPSでアクセスして業務を行っている。このたび、テレワーク勤務の導入、プロキシサーバの運用作業の省力化及びセキュリティ強化のため、L社が提供するセキュアWebゲートウェイサービス(以下、SWGサービスという)を導入することになり、その担当として情報システム部のC主任が任命された。

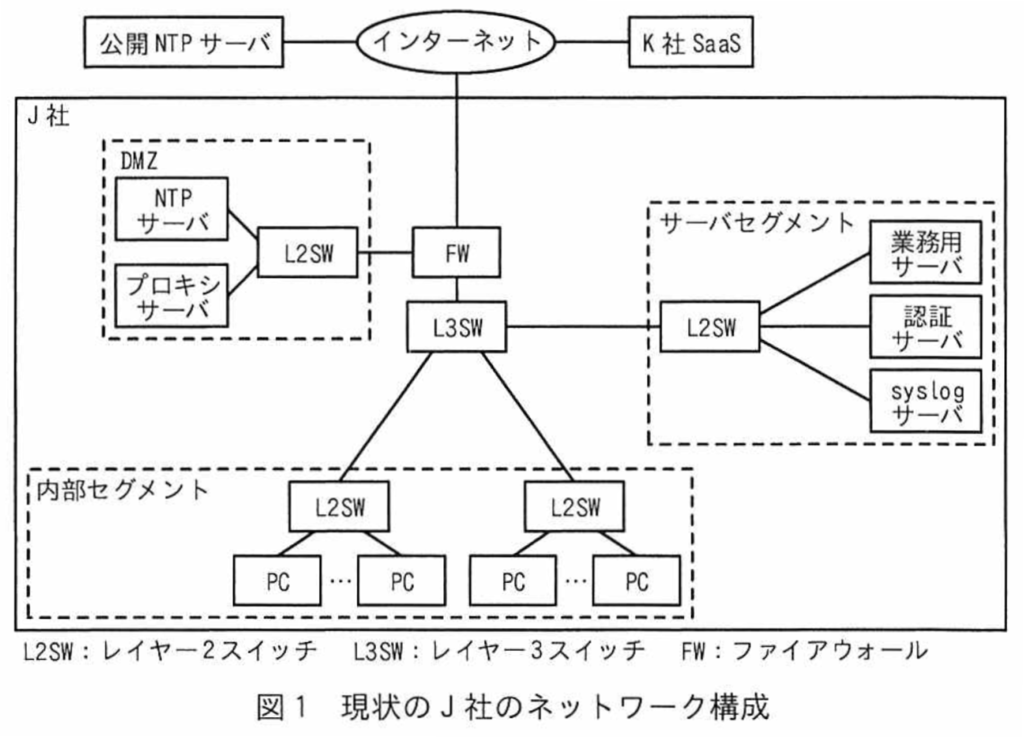

[J社のネットワーク構成]

J社のネットワークは、DMZセグメント(以下、DMZという)、サーバセグメント及び内部セグメントから構成されている。現状のJ社のネットワーク構成を図1に示す。

K社SaaSは、電子メールの送受信、ファイルの保存・参照・ダウンロードの機能を提供している。K社SaaSでは、アクセスを許可する送信元をJ社のグローバルIPアドレスだけに制限し、利用時は利用者認証を行っている。

DMZには、NTPサーバ及びプロキシサーバが設置されている。NTPサーバはプロバイダが提供する公開NTPサーバと時刻同期しており、①社内のネットワーク機器、サーバ及びPCの時刻補正に利用されている。プロキシサーバはPCからインターネットへのアクセスに対して、登録したFQDNやIPアドレス宛ての通信をブロックする。PCのプロキシ設定はPACファイルを利用して、②インターネット上のWebサイトへはプロキシサーバを経由し、業務用サーバやK社SaaSへはプロキシサーバを経由せずに直接接続する設定としている。プロキシサーバはTCP/10080で接続を待ち受ける設定にしている。

内部セグメントには、PCが設置されており、L3SWのもつDHCPサーバ機能でIPアドレスなどが割り当てられている。

サーバセグメントには、業務用サーバ、認証サーバ及びsyslogサーバが設置されている。認証サーバは、プロキシサーバ及び業務用サーバの接続時にRADIUSプロトコルを用いて利用者認証を行っている。syslogサーバは、③プロキシサーバ及び業務用サーバのアクセスログ、認証サーバの認証ログ、FWの通信ログ、L3SWのDHCPリースログ、J社内のサーバやスイッチのシステムログを保存している。syslogサーバに保存しているログは、業務用サーバやWebサイトへのアクセス履歴の確認、障害発生時の原因分析に利用されている。

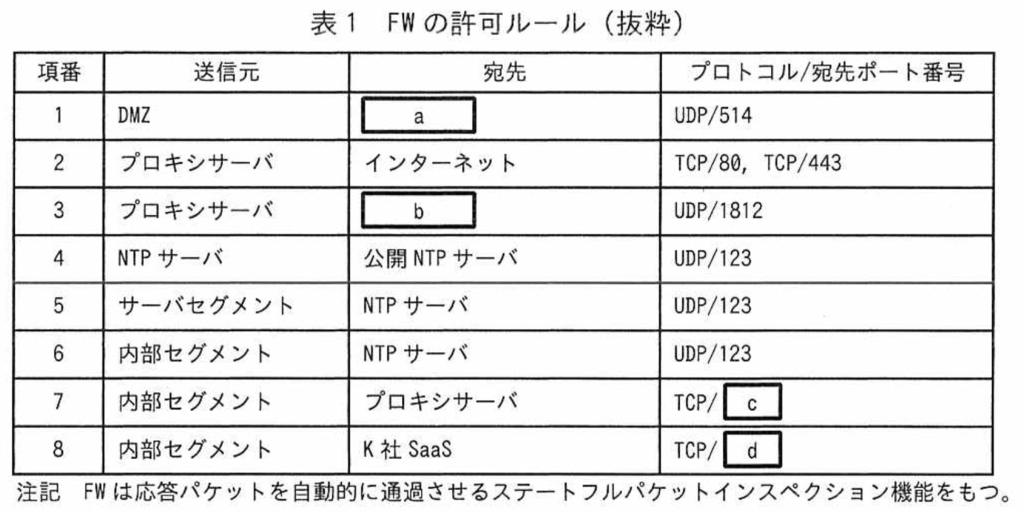

J社のネットワークからインターネットには、FWがもつキャッシュDNSサーバ及びNAPTの機能を利用してアクセスしている。FWの許可ルールを表1に示す。

[SWGサービスの仕様調査]

C主任はSWGサービスの仕様を調査した。

SWGサービスは、セキュリティ機能及びプロキシ機能をもつクラウド型のサービスである。PCにエージェントソフト(以下、ソフトEという)を導入し、WebブラウザからソフトE及びSWGサービスを経由してWebサイトにアクセスする。④SWGサービスはHTTPS通信のコンテンツを調査する機能をもつ。SWGサービスを経由してWebサイトにアクセスするHTTPS通信を信頼させるために、PCに証明書をあらかじめインストールする。

SWGサービスは、一部のWebサイトで実施される送信元アドレス制限に対応するため、契約した企業単位に固定のグローバルIPアドレス(以下、SWG-GIPという)を割り当てるサービスメニューをもつ。契約した企業の通信をSWGサービスが中継する際、送信元アドレスをSWG-GIPに変換する。

ソフトEを導入すると、PCのプロキシ設定が変更され、プロキシサーバとしてソフトEが設定される。ソフトEはPCのローカルプロキシとして動作し、HTTP及びHTTPSの通信をSWGサービスのTCP/443ポート宛てに中継する。ソフトEはSWGサービスに登録された直接接続リストをダウンロードして、このリストに登録されたWebサイトにはSWGサービスを経由させずに、ソフトEから直接接続する。ソフトEは、SWGサービスにアクセスするときに利用者認証を行い、認証に失敗した場合又は未認証の場合、ソフトE及びSWGサービスはHTTP及びHTTPSの通信をブロックする。

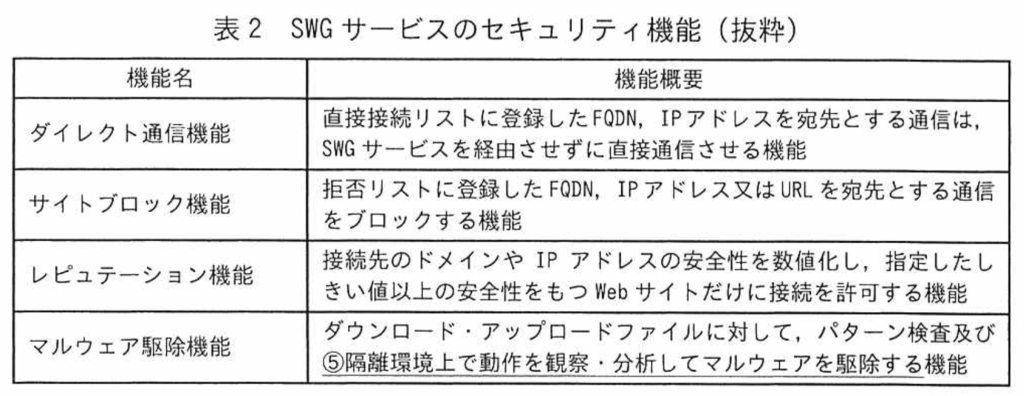

SWGサービスのセキュリティ機能を表2に示す。

[導入検討]

C主任は、SWGサービスの導入に向けて、F課長と検討を行った。

F課長:まずは、社内ネットワークの変更点を説明してください。

C主任:PCからSWGサービスを利用するため、全てのPCにソフトEを導入します。これによって、社

内で利用するPC及びテレワーク勤務のために社外に持ち出したPC(以下、R-PCという)からの

アクセスが、SWGサービスを経由するようになります。SWGサービスのサービスメニューを

利用して、SWG-GIPを割り当ててもらいます。また、R-PCから業務用サーバに接続できるよ

うに、現在利用している社内のプロキシサーバは、設定を変更してフォワードプロキシサー

バからリバースプロキシサーバに利用方法を変更します。⑥フォワードプロキシサーバの機

能停止に伴ってFWの許可ルールを削除し、リバースプロキシサーバのために許可ルールを追

加します。

F課長:SWGサービスを導入した場合、社内のPCからK社SaaSへのアクセス経路を教えてください。

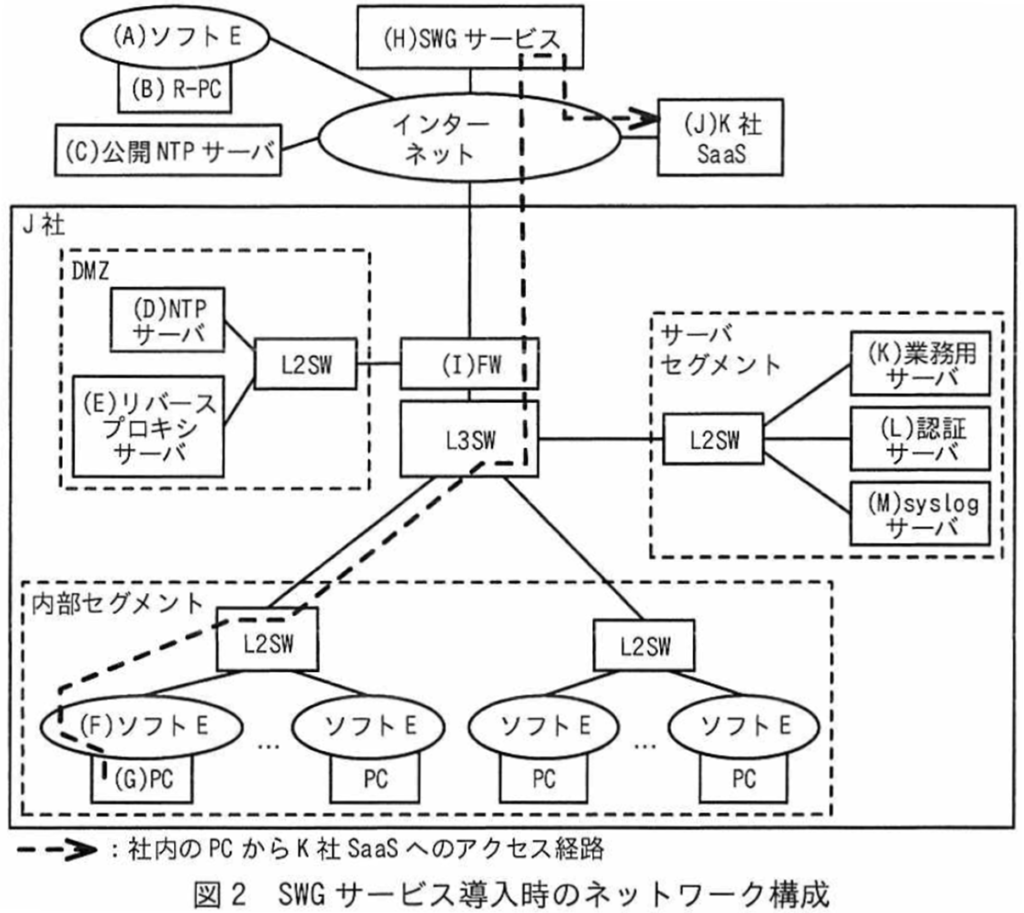

C主任:SWGサービス導入時のネットワーク構成を図2に示します。図2の⑦(G)、(F)、(I)、(H)、(J)の

経路になります。

F課長:FWに、⑧PCがSWGサービスへ接続するための許可ルールが必要ですね。次にSWGサービス

のセキュリティ機能の利用方針を説明してください。

C主任:サイトブロック機能には、フォワードプロキシサーバでブロック先として登録していたFQDN

やIPアドレスを設定します。レピュテーション機能では、安全性が高いWebサイトだけに接

続させるため、導入時はできるだけしきい値を高く設定しておき、業務影響を確認しながら

調整していきます。

F課長:現在は、PCから業務用サーバ及びK社SaaSには直接接続していますが、SWGサービスを導入し

た場合にダイレクト通信機能は利用しないのですか。

C主任:業務用サーバ及びK社SaaSには、SWGサービスを経由して通信させるため、ダイレクト通信

機能は利用しない予定です。併せて、⑨K社SaaSの設定を変更します。また、業務用サーバ

へSWGサービスからの通信をFWで許可します。

F課長:なるほど。PC、R-PCどちらもSWGサービスを経由させてセキュリティポリシーを合わせてい

ますが、⑩通信の経路を考慮すると業務用サーバのプライベートIPアドレスは直接接続リス

トに登録した方が良いですね。

C主任:分かりました。業務用サーバのプライベートIPアドレスを直接接続リストに登録します。

F課長:SWGサービスは90日間のトライアル利用ができるので、機能確認や移行方法を検討してくだ

さい。

C主任はトライアルの結果を基に、SWGサービスの導入計画を立案し、承認された。

設問1

[J社のネットワーク構成]について答えよ。

本文中の下線①について、複数機器の時刻を補正する目的を、ログ解析に着目して25字以内で答えよ。

複数機器のログを時系列で確認するため

本文の下線①では「NTPサーバはプロバイダが提供する公開NTPサーバと時刻同期しており、社内のネットワーク機器、サーバ及びPCの時刻補正に利用されている」とあります。

つまり、J社では全ての機器がこのNTPサーバを基準にして時刻を合わせているわけです。

ここで問われているのは「複数機器の時刻を補正する目的」。試験では「単に時刻が正確になるから」では不十分で、実際の運用における効果を答える必要があります。

J社のネットワークでは、FWや認証サーバ、業務用サーバ、プロキシサーバなど、様々な機器からログがsyslogサーバに集約されます。

セキュリティインシデントや障害が発生したときには、このログを突き合わせて「誰が・いつ・どのような操作をしたか」を追跡しなければなりません。

もし機器ごとに時刻がずれていたら、ログの時系列がバラバラになり、正しい原因追及や不正アクセスの特定が難しくなります。

ここが受験生がひっかかりやすいポイントです。

多くの人が「正確な時刻の保持」や「システムの一貫性」といった一般的な答えにとどまってしまいがちですが、本問は「ログ解析に着目して」と指定があるので、時系列でログを並べて確認できることを書かないと点を落とします。

したがって答えは、「複数機器のログを時系列で確認するため」が正解になります。

本文中の下線②について、J社がプロキシサーバを経由させる目的を、本文中の字句を用いて二つ挙げ、それぞれ35字以内で答えよ。

・登録したFQDNやIPアドレス宛ての通信をブロックするため

・Webサイトへのアクセス履歴の確認のため

・利用者認証を行うため

本文の下線②では、PACファイルを利用して「インターネット上のWebサイトへはプロキシサーバを経由し、業務用サーバやK社SaaSへは直接接続する」と説明されています。

ここで問われているのは、なぜわざわざプロキシサーバを経由させるのかという目的です。

まず本文をよく読むと、プロキシサーバには以下の機能が記述されています。

- 登録したFQDNやIPアドレス宛ての通信をブロックする(アクセス制御)

- 認証サーバと連携してRADIUS認証を行う(利用者認証)

- アクセスログをsyslogサーバに保存している(履歴の管理)

つまり、プロキシを経由させるのは単なる「中継」のためではなく、セキュリティ強化と利用状況の把握のためなのです。

ここで受験生がひっかかりやすいのは、「本文中の字句を用いて」と指定されている点です。

漠然と「セキュリティのため」「管理のため」と書くと部分点すらもらえない可能性があります。

必ず本文に書かれている「ブロック」「履歴の確認」「利用者認証」といった具体的な言葉を使う必要があります。

したがって解答は次のように整理できます。

- 登録したFQDNやIPアドレス宛ての通信をブロックするため

- Webサイトへのアクセス履歴の確認のため

- 利用者認証を行うため

このうち二つを答えれば正解ですが、実際の試験現場では「どれが書けるか不安…」という気持ちになるかもしれません。

ポイントは、プロキシが担う役割=セキュリティと監査という2つの観点を思い出すことです。

本文中の下線③のうち、FWの通信ログにおいて、PCからの不正な通信が確認された後でPCを特定するために確認するログを本文中の字句で答えよ。

L3SWのDHCPリースログ

本文の下線③には「syslogサーバは、プロキシサーバ及び業務用サーバのアクセスログ、認証サーバの認証ログ、FWの通信ログ、L3SWのDHCPリースログ、J社内のサーバやスイッチのシステムログを保存している」とあります。

設問では「FWの通信ログにおいて、PCからの不正な通信が確認された後で、PCを特定するために確認するログはどれか」と問われています。

つまり、「FWのログだけでは誰のPCかわからないが、どのログを組み合わせれば個別PCを突き止められるのか」を考える問題です。

ここで注意したいのは、FWの通信ログに残るのは 送信元のIPアドレスやポート番号 といった情報に限られるという点です。

FWは「このIPがこの宛先にアクセスした」という記録しか持たず、そのIPをどのPCが使っていたかまではわかりません。

では、PCの特定に必要な情報は何でしょう?

本文を見ると、L3SWのDHCPサーバが「内部セグメントのPCにIPアドレスを割り当てている」と書かれており、さらにその「DHCPリースログ」をsyslogサーバに保存していることが示されています。

DHCPリースログには「どのMACアドレスのPCに、いつ、どのIPアドレスを貸し出したか」という情報が記録されます。

これをFWのログと突き合わせれば、「このIPで怪しい通信をしていたのは、このPCだ」と特定できるわけです。

ここで受験生がひっかかりやすいのは、「認証ログではだめなのか?」という点です。

確かに認証サーバの認証ログも「誰がログインしたか」を記録しますが、FWの不正通信を直接突き止めるためには「IPアドレスとPCの対応関係」が必要です。

その役割を担うのがDHCPリースログなので、ここを正しく選べるかがポイントになります。

したがって解答は、「L3SWのDHCPリースログ」となります。

表1中の( a )、( b )に入れる適切な機器名を、図1中の字句で答えよ。

a:syslogサーバ

b:認証サーバ

(a)syslogサーバ

表1のFWの許可ルールを確認すると、(a)の位置には「送信先」として ログを集約する機器 が入ることが分かります。

本文を振り返ると、J社では「syslogサーバは、FWの通信ログを含めて各種ログを保存している」と明記されていました。

つまりFWが生成したログは、このsyslogサーバに送られる設計です。

ここで間違えやすいのは、「認証サーバ」や「プロキシサーバ」と取り違えてしまうケースです。

プロキシサーバはアクセス制御や中継の役割を担いますが、ログの保管先ではありません。

また認証サーバは利用者認証を行うサーバであり、ログを集める目的では使いません。

本文に「FWの通信ログをsyslogサーバに保存」とはっきり書かれているので、迷わずsyslogサーバを選ぶのが正解です。

(b)認証サーバ

次に(b)の位置ですが、こちらは「認証を行う相手先」を問われています。

本文には「認証サーバは、プロキシサーバ及び業務用サーバの接続時にRADIUSプロトコルを用いて利用者認証を行っている」と書かれていました。

つまり、社内機器が外部に接続する前に、認証サーバとやり取りして利用者の正当性を確認する仕組みになっているわけです。

このことからFWが許可すべき通信は「認証サーバとプロキシサーバ/業務サーバの間のRADIUS通信」であり、したがって(b)には認証サーバが入ります。

受験生が引っかかりやすいのは「業務用サーバ」と書いてしまうパターンです。

確かに業務用サーバも存在しますが、それはあくまで業務アプリケーションの提供元であって認証処理の相手ではありません。

設問は「認証を行う相手」を問うているので、本文に従い「認証サーバ」と答える必要があります。

表1中の( c )、( d )に入れる適切な数字を答えよ。

c:10080

d:443

(c)10080

本文中に「プロキシサーバはTCP/10080で接続を待ち受ける設定にしている」と明記されています。

つまり、PCがインターネットに出る際に利用するプロキシサーバへの接続先ポートは 10080番ポート です。

受験生が間違えやすいのは「プロキシ=8080番ポート」と思い込みで答えてしまうことです。

確かに一般的なWebプロキシでは8080番ポートが使われることが多いですが、本問は「本文の字句を根拠に答える」必要があります。

試験では自分の知識よりも本文の記載を優先するのが鉄則です。

(d)443

次に(d)の空欄です。本文を読むと、SWGサービスは「ソフトEがHTTP及びHTTPSの通信を、SWGサービスのTCP/443ポート宛てに中継する」と説明されています。

ここで「HTTPS通信=TCP/443」という基本知識と、本文の記述が一致していることが確認できます。

受験生が混乱しやすいのは「HTTPSのポート番号は何だっけ?」という単純な知識不足や、HTTPの80番ポートと取り違えてしまうケースです。

本文にしっかり「TCP/443」と書かれているので、そのまま答えるのが正解です。

この問題では、「自分の知識で想像せず、本文の記述に忠実に答える」ことが大切です。

特にポート番号は一般常識に引っ張られて間違えやすいため、試験中は落ち着いて本文を確認しましょう。

設問2

[SWGサービスの仕様調査]について答えよ。

本文中の下線④について、あらかじめPCにインストールする証明書を20字以内で答えよ。

SWGサービスのルート証明書

本文の下線④では「SWGサービスはHTTPS通信のコンテンツを調査する機能をもつ。SWGサービスを経由してWebサイトにアクセスするHTTPS通信を信頼させるために、PCに証明書をあらかじめインストールする」と説明されています。

ここで問われているのは、どの証明書をインストールするのか です。

SWGサービスはHTTPS通信を安全に利用させつつ、中身をチェックするために「通信の途中で復号」を行います。

これはいわゆる「SSLインスペクション」や「TLSの中間者(MITM: Man-In-The-Middle)方式」で、SWGが本来のWebサーバの証明書の代わりに、自身が発行した代理の証明書をPCに提示する仕組みです。

しかし、通常のPCはこの代理証明書を「怪しいもの」と判断し、証明書エラーを出してしまいます。

これを防ぐために、PCにあらかじめ SWGサービスのルート証明書 をインストールしておきます。

そうすると「このルート証明書から発行された代理証明書なら信頼できる」とPCが認識し、HTTPS通信をエラーなく成立させることができるのです。

受験生が誤りやすいのは「サーバ証明書」や「中間証明書」と答えてしまうケースです。

サーバ証明書はWebサイト側のものを指し、中間証明書は認証局チェーンをつなぐためのものなので、本問の文脈には当てはまりません。

本文が明確に示している「SWGサービスを信頼させるための証明書」とは、SWGが代理で提示する証明書の根拠となる“ルート証明書” です。

実務的にも、このルート証明書の配布は運用の肝になります。

エージェントソフトを入れるだけでなく、証明書を全PCに正しくインストールしないと「どのサイトを見ても警告が出る」という状況になってしまいます。

トライアル導入の際にも、証明書の配布手順をきちんと検討することが重要です。

よって解答は、「SWGサービスのルート証明書」となります。

- 「信頼させる=ルート証明書」と直結させる

- サーバ証明書や中間証明書と混同しない

- 実運用では配布方法まで考える必要がある

表2中の下線⑤について、ファイルが遠隔操作可能なマルウェアを含む場合、隔離環境上での動作時に観察される外部通信先の名称を答えよ。

C&Cサーバ

表2の下線⑤は、SWGサービスのセキュリティ機能の一つである「マルウェア駆除」についての記述です。

本文を読むと「隔離環境上で動作させ、マルウェアの有無を判定する」と説明されています。

これは俗にいう サンドボックス機能 のことで、受け取ったファイルを安全な環境で実行して挙動を監視し、怪しい振る舞いを見つける仕組みです。

設問では「ファイルが遠隔操作可能なマルウェアを含む場合に、観察される外部通信先の名称」を問われています。

ここで重要なのは「遠隔操作可能なマルウェア」という言葉です。

遠隔操作型マルウェアは、必ず 外部の指令サーバに接続して命令を受け取る通信 を行います。

この外部の指令元が「C&Cサーバ(Command and Controlサーバ)」です。

つまり、隔離環境でこのようなファイルを実行すると、「怪しい外部サーバへの不審な通信」を行うことが確認され、それが検知の決め手になります。

ここで受験生が引っかかりやすいのは、用語の呼び方です。

例えば「攻撃者サーバ」「不正サーバ」「外部制御サーバ」などと書いてしまうケースです。

しかし本問はセキュリティ分野で一般的に使われる正式な呼称を答える必要があるため、「C&Cサーバ」 と書かないと得点できません。

また、「C&Cサーバ」という用語はネットワークスペシャリスト試験では頻出で、マルウェアやボットネットの説明とセットでよく問われます。

「遠隔操作=C&C通信」と素早く結びつけられるようにしておくと安心です。

よって解答は、「C&Cサーバ」となります。

- サンドボックスではファイルの挙動を監視する

- 遠隔操作型マルウェアは必ず外部のC&Cサーバに接続する

- 用語は「C&Cサーバ」と正確に書くことが重要

設問3

[導入検討]について答えよ。

本文中の下線⑥の機能停止に伴って削除する許可ルールを、表1中の項番1〜8から二つ選んで数字で答えよ。

2、7

本文の下線⑥には「フォワードプロキシサーバの機能停止に伴ってFWの許可ルールを削除し…」とあります。

つまり、これまで動いていたフォワードプロキシをやめるので、それに関連する通信ルールは不要になります。

では、どの許可ルールが不要になるのでしょうか?

本文を振り返ると、J社のプロキシサーバは「TCP/10080で接続を待ち受ける」設定で、PCはPACファイルに従ってWebアクセスをプロキシに中継していました。

つまり、これまでは PC → プロキシサーバ(10080/TCP) の通信が存在していたわけです。

フォワードプロキシを廃止するということは、この経路は不要になります。

さらに、フォワードプロキシは「外部へのWebアクセスを中継」する役割でしたから、プロキシサーバ → インターネット(TCP/80, TCP/443など) への通信許可も不要になります。

PCは今後SWGサービス経由で直接外部に出るため、プロキシサーバを経由することはなくなるからです。

ここで表1を見てみると、

- 「PCからプロキシサーバ宛て(10080/TCP)」

- 「プロキシサーバから外部Web宛て(TCP/80,443)」

に対応するのが項番2と7です。

受験生が間違えやすいのは、表の中から「プロキシ」という文字を見つけて機械的に選んでしまうケースです。

大事なのは「プロキシを経由する仕組みがなくなるから、どの通信が消えるか」を順を追って考えることです。

よって削除するのは、項番2、項番7となります。

- フォワードプロキシを廃止=PC→プロキシ と プロキシ→外部 の通信が不要

- 本文の「TCP/10080」や「外部Webアクセス中継」に注目する

- 表1のルールを役割と対応付けて選ぶのが確実

(B)R-PCから(K)業務用サーバに接続する場合のアクセス経路を、図2中の(A)〜(M)を用いて、本文中の下線⑦の記述に従って答えよ。

(B)、(A)、(H)、(I)、(E)、(I)、(K)

本文の下線⑦では「R-PCから業務用サーバに接続できるように、既存のプロキシサーバをリバースプロキシとして利用する」と説明されています。

ここで問われているのは、R-PC(社外持ち出しPC)から業務用サーバへ接続する際の経路 です。

図2を見ると、R-PCはまずインターネットに出て、必ずSWGサービスを経由する構成になっています。

これは本文にあった通り「PCもR-PCもSWGサービスを経由してセキュリティポリシーを統一する」ためです。

つまり、R-PCが直接業務サーバにアクセスすることはなく、SWGサービスを通ってから社内に入る流れになります。

その後、SWGサービスはJ社のFWに通信を中継し、DMZに配置されたプロキシサーバへ届けます。

このプロキシサーバは従来フォワードプロキシでしたが、導入後はリバースプロキシとして動作し、外部からの業務用サーバへの入り口の役割を担います。

さらに、FWを再度通過した後に、ようやく内部セグメントの 業務用サーバ へ接続できるようになります。

この構成の狙いは、セキュリティを高めるために「直接アクセスを許さず、必ず検査ポイントを通す」ことです。

特に社外PCは制御しにくいため、SWGサービスでのチェックと、リバースプロキシでの受け口制御の二重で安全性を担保しています。

実際の経路を(A)〜(M)で表すと、

- (B) R-PC(社外PC)から

- (A) インターネットを経由し

- (H) SWGサービスに到達

- SWGから (I) J社FW に入り

- (E) DMZセグメントのリバースプロキシを通り

- 再度 (I) J社FW を抜けて内部に入り

- 最後に (K) 業務用サーバ に接続

という流れになります。

受験生がひっかかりやすいのは、SWGサービスを省略してしまう誤答 です。

短絡的に「R-PC → インターネット → FW → 業務用サーバ」と答えてしまうケースは多いですが、本文には「PC・R-PCともにSWG経由」と明記されています。

ここを見落とすと大きな失点になるので要注意です。

よって解答は、(B)、(A)、(H)、(I)、(E)、(I)、(K)となります。

- R-PCも必ずSWGサービスを経由する(本文に明記)

- 業務用サーバへの接続はリバースプロキシを介する

- セキュリティの要点は「直接アクセスを許さず、必ず検査ポイントを通す」

- 経路問題は図だけでなく本文の仕様を根拠に選ぶことが重要

本文中の下線⑧について、FWに追加する許可ルール(送信元、宛先、プロトコル/宛先ポート番号)を答えよ。

送信元:内部セグメント 又は ソフトE

宛先:SWGサービス

プロトコル/宛先ポート番号:TCP/443

送信元:内部セグメント または ソフトE

本文では「ソフトEを導入すると、PCのプロキシ設定が変更され、HTTP及びHTTPSの通信をSWGサービスのTCP/443ポート宛てに中継する」と説明されています。

つまりFWを通過して外部に出ていく通信の“発信元”は、内部セグメントに存在するPC(その上で動作するソフトE)です。

ここで受験生が迷いやすいのは「送信元=PC」と答えてよいのか、「ソフトE」と答えるべきなのか、という点です。

実際にはどちらも正解で、内部セグメント全体を代表して「内部セグメント」と書いてもよいですし、具体的に「ソフトE」と答えるのも正解です。

実務的には「内部からSWGサービスへの出口通信を許可する」という観点でまとめられるので、FWルール上はセグメント単位で設定されるのが一般的です。

宛先:SWGサービス

宛先を間違える受験生は多いです。

ありがちな誤答は「外部Webサイト」や「インターネット全体」。

しかし本文をよく読むと、ソフトEはまず SWGサービス に対して通信を中継し、SWGがその後で目的のWebサイトにアクセスする、という二段階構造になっています。

したがって、FWが許可する対象は「Webサイト」ではなく SWGサービス そのものです。

本文の「ソフトEは…SWGサービスのTCP/443ポート宛てに中継する」という記述がその根拠になります。

セキュリティ設計の観点でも、宛先をSWGサービスに限定することで「すべてのPC通信が必ずSWGを経由する」という制御が実現できます。

これにより、直接インターネットに抜ける“抜け道通信”を防止できるのです。

プロトコル/宛先ポート番号:TCP/443

本文には「ソフトEはPCのHTTP及びHTTPSの通信をSWGサービスのTCP/443ポート宛てに中継する」と明記されています。

ここで押さえるべきポイントは二つです。

- HTTPS通信の標準ポートは443番

→ これは暗記知識ですが、試験では必ず問われる基礎です。 - 本文が明示しているのはTCP/443

→ HTTP(80/TCP)と混同しないようにすることが大切です。

受験生が焦って書き間違える典型例は「TCP/80」としてしまうことです。

試験中は「本文に数字が書かれているか」を必ず確認しましょう。

今回はしっかり「TCP/443」と本文に記載されています。

また実務的にも、FWルールでは「外部の特定サービスへの接続をTCP/443に限定する」ことで、不審な通信が混じるリスクを抑える狙いがあります。

SWGサービスへの通信を443/TCPだけに絞ることで、セキュリティと運用の両立が可能になります。

- 「送信元」はPCかソフトEかで迷いやすいが、両方OK。本文の「ソフトEが中継する」に注目。

- 「宛先」はWebサイトではなくSWGサービス。本文を素直に読むことが大事。

- 「ポート番号」はHTTPS標準の443。焦って80と書かない。

- 宛先をSWGサービスに限定することでセキュリティポリシーを強制できる、という実務的背景も理解しておくと知識が定着する。

本文中の下線⑨について、K社SaaSの設定の変更内容を35字以内で答えよ。

アクセスを許可する送信元をSWG-GIPに変更する。

本文の下線⑨では「業務用サーバ及びK社SaaSには、SWGサービスを経由して通信させるため、ダイレクト通信機能は利用しない予定です。

併せて、K社SaaSの設定を変更します」と説明されています。

ここで問われているのは、K社SaaS側の設定変更の具体的な内容 です。

本文冒頭を振り返ると、K社SaaSはセキュリティ対策として「アクセスを許可する送信元をJ社のグローバルIPアドレスだけに制限している」と記載がありました。

つまり、従来は「J社の社内ネットワークからのアクセス」だけを信頼して利用できるようにしていたわけです。

しかし、SWGサービス導入後は状況が変わります。

PCやR-PCからの通信は必ずSWGサービスを経由し、外部に出る際の送信元アドレスは SWGサービスに割り当てられた固定グローバルIP(SWG-GIP) に変換されます。

すると、K社SaaSの側から見ると「送信元はJ社のグローバルIPではなく、SWG-GIP」となってしまうため、もし設定を変更しなければ正規ユーザであってもアクセス拒否されてしまいます。

したがって必要なのは、K社SaaSのアクセス制御設定を 従来のJ社グローバルIP → SWG-GIP に変更することです。

これにより、SWGサービスを経由した全てのPCの通信が正しく認証され、利用可能になります。

受験生が陥りやすいミスは、解答を「K社SaaSの設定を変更する」とだけ書いてしまうことです。

これでは何をどう変更するのかが不明確で、得点にはなりません。

問題文の指定通り「本文中の字句を用いて」答える必要があるため、「送信元」「SWG-GIP」 というキーワードを盛り込むことが欠かせません。

実務的にも、SaaS利用では送信元IP制御がよく使われます。

クラウドサービスへのアクセスが「意図しない経路を通っているとブロックされる」トラブルは非常に多いため、この設定変更は運用上の最重要ポイントと言えます。

よって解答は、「アクセスを許可する送信元をSWG-GIPに変更する」となります。

- 従来:送信元を「J社のグローバルIP」に制限していた

- 導入後:送信元は「SWG-GIP」に変わるため、そのままでは拒否される

- 解答には「送信元」「SWG-GIP」という本文の字句を必ず含める

- 実務でもクラウドサービスの送信元IP制御は典型的な落とし穴

本文中の下線⑩によって得られる利点を、通信の経路に着目して10字以内で答えよ。

・FW(L3SW、回線、経由機器)の負荷軽減

・RTTの短縮(レスポンス改善)

・可用性の向上(セキュリティ向上)

※解答の要点:直接通信・経路短縮による利点を記述していること

本文の下線⑩では、F課長が「通信の経路を考慮すると、業務用サーバのプライベートIPアドレスは直接接続リストに登録した方が良い」と指摘しています。

これはSWGサービス導入後の通信経路を最適化するための工夫です。

SWGサービスを利用する場合、PCからの通信は原則としてすべてSWGを経由します。

つまり、社内の業務用サーバにアクセスする際にも、いったん外部のSWGクラウドまで通信が出てから、再びJ社のFWを通って社内に戻ってくるという「遠回りルート」になってしまうのです。

このような経路では、FW・回線・SWGサービスのリソースに余計な負荷を与え、遅延(RTT)が大きくなる要因になります。

そこで、業務用サーバのプライベートIPアドレスを「直接接続リスト」に登録することで、社内リソースへのアクセスはSWGを経由せずに内部ネットワーク内で完結させられます。

これにより、

- FWや回線の負荷を軽減 できる

- RTTを短縮してレスポンスを改善 できる

- 経路の冗長さをなくして可用性を高める ことができる

といった利点が得られます。

ここで重要なのは、設問が「通信の経路に着目して」と指定している点です。

つまり「便利だから」「効率的だから」といった抽象的な答えでは点が取りにくいということです。

必ず「SWGを経由しないことで経路が短縮される → 負荷軽減やレスポンス改善につながる」という筋道で答える必要があります。

また、この問題は解答に幅がある点も特徴です。例えば、

- FWや回線の負荷軽減

- RTTの短縮(レスポンス改善)

- 可用性の向上

といった答えはいずれも正解となり得ます。

要は「直接接続リストに登録することで、通信経路が短縮され、システムに良い効果がある」ことを説明できていれば点は取れます。

よって解答の方向性としては、

- 「負荷軽減」

- 「レスポンス改善」

- 「可用性向上」

のいずれか、または複数を挙げれば十分です。

- 本文の根拠:「SWGを経由すると経路が遠回りになる」

- 解答の方向性:経路短縮により「負荷軽減」「レスポンス改善」「可用性向上」

- 注意点:抽象的な表現ではなく「通信経路」に触れることが必須

- 解答の幅:いずれの利点も正解になり得るため、1つ書ければOK