私たちは日常的に、業務連絡やプライベートのやり取りなど、さまざまな目的でメールを利用しています。

しかし、その利便性の裏には、なりすましメールやフィッシング詐欺といったセキュリティ上のリスクが潜んでいます。

石田先生

石田先生特に、見た目には正規の企業や知人からのメールと見分けがつかない偽装メールは、受信者にとって深刻な被害をもたらす恐れがあります。

偽装メールはとても怖いです。

このような脅威に対抗するために活用されているのが「メール認証」と呼ばれる技術です。

メール認証とは、送信されたメールが正規の送信者からのものであるかを確認するセキュリティ技術です。これにより、スパムやフィッシングなどのなりすまし被害を減らすことができます。

メールの安全性を高める技術があるんですね、ほっとしました。

メールは手軽に送信できる一方で、送信元アドレスを偽装することも容易なため、不正利用のリスクがあります。

こうしたリスクに対処するため、メール送信時の情報を使って送信者の正当性を確認する仕組みとして、メール認証が活用されています。

主なメール認証技術

メールの真正性を担保するために、いくつかの技術的な手段が用いられています。

それぞれの技術は異なる観点からセキュリティを強化し、不正な送信者の排除や内容の改ざん防止などに貢献しています。

ここでは、代表的なメール認証技術であるS/MIME、OP25B、SPF、DKIM、DMARCについて詳しく見ていきましょう。

S/MIME(Secure/Multipurpose Internet Mail Extensions)

S/MIMEは、メールの内容を暗号化し、かつデジタル署名を付けることで、機密性と送信者の真正性を保証する技術です。

送信者が秘密鍵で署名し、受信者が公開鍵でその正当性を検証します。

暗号化とデジタル署名の2つのセキュリティ対策が組み合わさっているのですね。

これにより、メールの内容が途中で改ざんされていないこと、そして送信者が本物であることが確認できます。

デジタル署名によって送信者の身元が保証されるため、改ざんやなりすましといった攻撃への耐性が非常に高く、機密性の求められるやり取りには特に有効です。

さらに、送信内容の完全性や、後から否認されない証拠としての効力も期待できます。

S/MIMEを利用するには、送信者と受信者の双方に証明書が必要であり、これを取得・管理するためにPKI(公開鍵基盤)の知識が求められる場面もあります。

特に企業や団体では、社内の認証局を立てて証明書の発行・失効を管理し、セキュリティポリシーに沿った運用を行うことが一般的です。

また、証明書の更新やバックアップ、失効手続きなどの運用面も重要で、これらを適切に行うことで、証明書の不正利用やセキュリティインシデントを防ぐことができます。

ていねいな運用が安全性を高めるのに役立っているのですね。

S/MIMEは、Microsoft OutlookやApple Mail、Thunderbirdなど主要なメールクライアントで広くサポートされており、標準化された技術として普及しています。

近年では、モバイル環境でも対応が進んでおり、スマートフォンやタブレットでもS/MIMEを用いた安全なメール通信が可能となっています。

S/MIMEの対応環境が増えているのですね。とても安心できます。

加えて、メールだけでなく、PDFファイルなどへのデジタル署名や、重要な業務文書の保全手段としてもS/MIMEが利用されています。

このようにS/MIMEは、単なるメール認証技術にとどまらず、組織全体の情報セキュリティを支える多機能な基盤技術といえます。

特に官公庁や医療機関、金融機関など、機密性の高い情報を扱う分野においては、導入効果が非常に高く、安全性と信頼性の両立を図る上で重要な役割を果たしています。

OP25B(Outbound Port 25 Blocking)

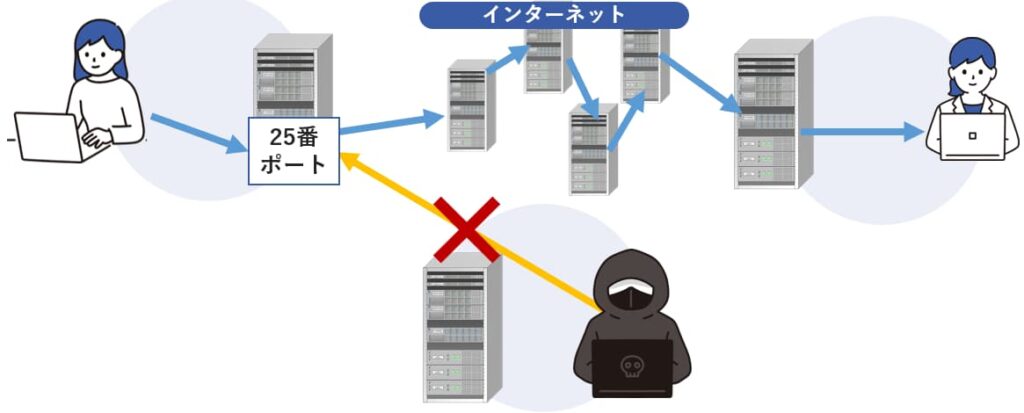

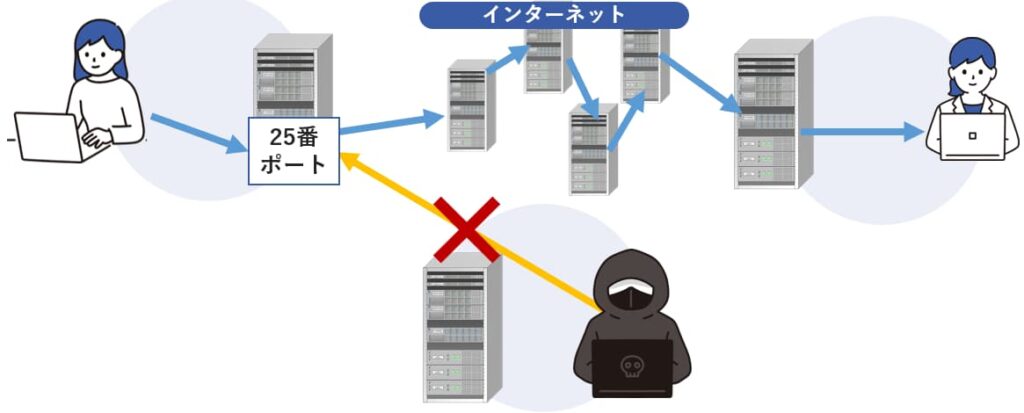

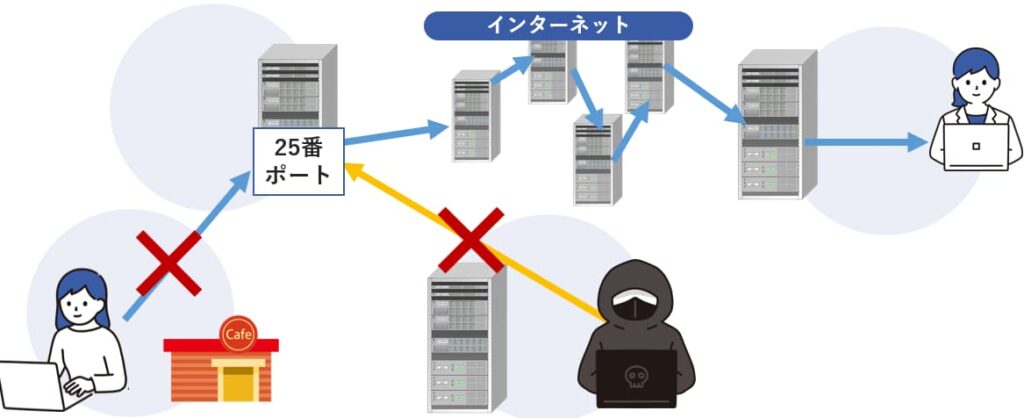

OP25Bは、ISP(インターネットサービスプロバイダ)がポート25の通信を制限することで、スパムメールの送信を抑制する仕組みです。

ポート25はSMTP(Simple Mail Transfer Protocol)の標準的な送信ポートとして広く使用されてきましたが、認証を必要としないことから、悪意のある第三者がスパムやマルウェアを送信する手段として利用されることが多く、深刻なセキュリティリスクとなっていました。

特に、マルウェアに感染した家庭内のPCや、ボットネットに組み込まれた端末が不特定多数に迷惑メールを送信する被害が後を絶たず、インターネット全体の信頼性を損ねる大きな要因となっていました。

※ポート25は、電子メールを送信するために使用される「SMTP(Simple Mail Transfer Protocol)」の標準ポート番号です。インターネットの初期から使われている基本的な仕組みで、メールを送信する側のサーバ(送信MTA)から受信側のサーバ(受信MTA)に対してメールを中継する際に、このポート番号を用いて通信します。

このような問題に対処するため、OP25Bが導入されるようになりました。

OP25Bの使用例

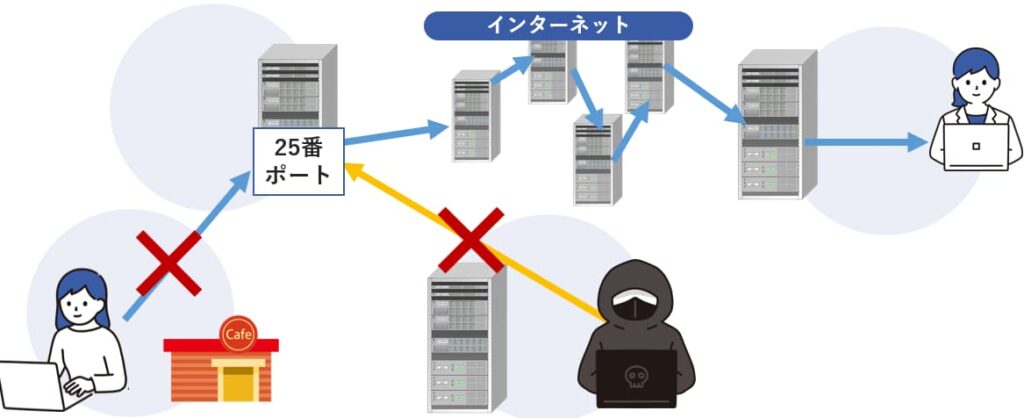

たとえば、あなたが自宅でBIGLOBEと契約している場合、契約書などに記載されているBIGLOBEのSMTPサーバにポート25番で接続することが可能です。

BIGLOBEは、自社と契約している利用者からの接続かどうかを識別し、契約者であればポート25の使用を許可する仕組みになっています。

しかし、同じSMTPサーバに対してカフェなどの外部ネットワークから接続しようとすると、接続は拒否される場合があります。

たとえば、そのカフェがOCNと契約していた場合、OCNは「自社の契約者ではない」と判断し、ポート25での接続をブロックします。

同様に、たとえカフェ側もBIGLOBE契約であっても、契約者が異なれば同様に通信は制限されます。

なお、一部のプロバイダでは、固定IPアドレスからの接続について例外的にポート25の使用を許可していることがあります。

※固定IPアドレスとは、プロバイダと契約して取得する、変更されない永続的なIPアドレスのことであり、通常の家庭用回線のような動的IPアドレスとは異なります。

ただし、最近では固定IPアドレスへの優遇も減ってきており、基本的にはOP25Bによる制限が前提となっています。

OP25Bの導入による効果

OP25Bの導入によって、ユーザーが家庭やオフィスのネットワークからポート25を使用して直接外部のSMTPサーバへメールを送ることが原則としてできなくなります。

結果として、マルウェア感染によるスパム送信の抑止に大きな効果を発揮し、ISPネットワークの健全性を維持するための有効な手段となっています。

また、OP25BはISPが自社ネットワークの信用を守るための防衛策でもあり、同一ネットワーク内の1台のPCがスパムを送ることでISP全体がブラックリストに登録されるような事態を未然に防いでくれます。

外部からの不正アクセスを防ぐだけでなく、自分がスパマーとなってしまうことも防げるのですね。

- 認証なしで利用可能:もともとの設計が古いため、SMTP通信では認証がなくてもメールを送信できる場合がありました。

- スパムの温床に:この認証の甘さを悪用して、スパマー(迷惑メール送信者)が他人になりすまして大量のスパムメールを送る手段として広く利用されました。

- ブラックリスト登録のリスク:ポート25を無制限に開放しているネットワークは、スパムの送信元と見なされ、メール全体がブロックされる危険があります。

OP25Bは2000年代前半から国内外のISPにおいて導入が進み、現在では多くのプロバイダで標準化された施策として定着しています。

ポート25を完全にブロックするだけでなく、特定のビジネスニーズや技術的要件に応じて例外的に通信を許可する申請制度を設けるなど、柔軟な対応がとられている場合もあります。

特にメールサーバを自前で運用している企業などでは、申請によってポート25を開放する必要があるため、ISPとの調整が必要です。

ポート25を完全に使わないわけではないのですね。

また、クラウドサービスとの連携を行う際にもこの制限が障害となることがあるため、事前の確認と計画的な設定が求められます。

ポート25への外部からのアクセスを完全に遮断してしまうと、外出先から自宅のポート25へアクセスする際にもブロックされてしまうという注意点があります。

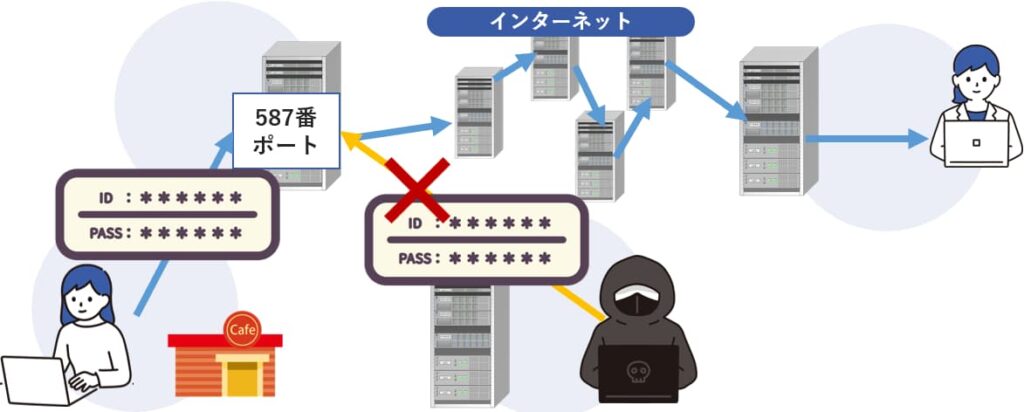

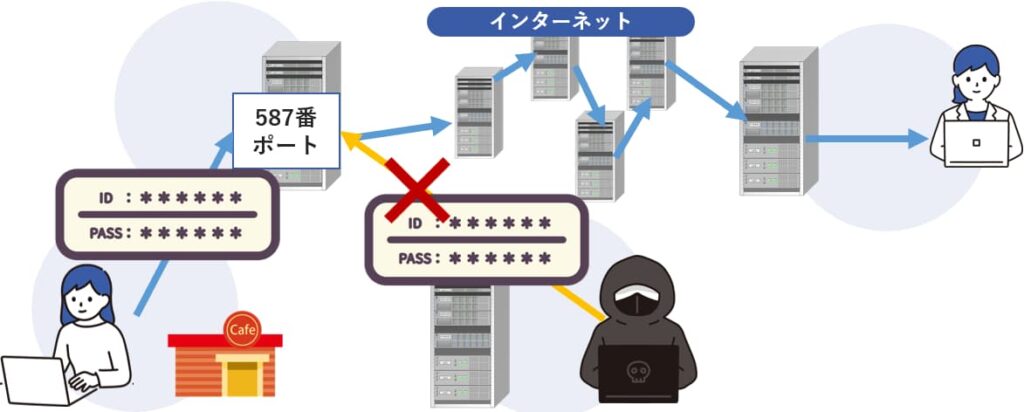

一般利用者に対しては、OP25Bの影響を受けず安全にメールを送信できるよう、認証付きのサブミッションポート(587番)や暗号化対応のポート(465番)を利用することが推奨されます。

※ポート587(サブミッションポート):SMTPに認証を加えた送信専用ポート。ユーザーがメールを送信する際の標準ポート。

ポート465:SSL/TLSで暗号化されたSMTP通信用のポート。

これにより、送信時にSMTP認証が必須となるため、送信者の正当性を確保し、なりすましや不正中継を防止する効果が期待できます。

近年ではスマートフォンやIoT機器など、多様なデバイスからのメール送信が一般化していることもあり、ポートの選定や認証の導入はこれまで以上に重要性を増しています。

ユーザーの利便性を損なうことなくセキュリティレベルを高められる点が、OP25Bとその補完措置の大きな利点です。

このように、OP25Bはメールそのものの認証技術ではないものの、スパム対策の土台となる「環境面の制御」として極めて重要な役割を果たしています。

この後説明するSPFやDKIM、DMARCといった認証技術と組み合わせて運用することで、技術的・運用的にバランスの取れたセキュリティ対策を講じることができます。

特に、ISP・企業・エンドユーザーがそれぞれの立場で責任を持って対応することが、今後の安全なメール運用環境を支える鍵となるでしょう。

将来的にはIPv6環境やクラウド型メールサービスの拡張に伴い、OP25Bの運用ポリシーもさらに進化していくことが期待されます。

SPF(Sender Policy Framework)

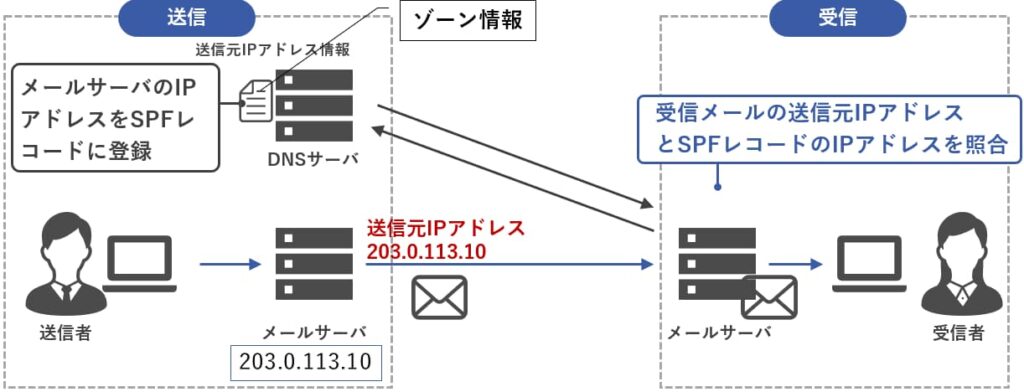

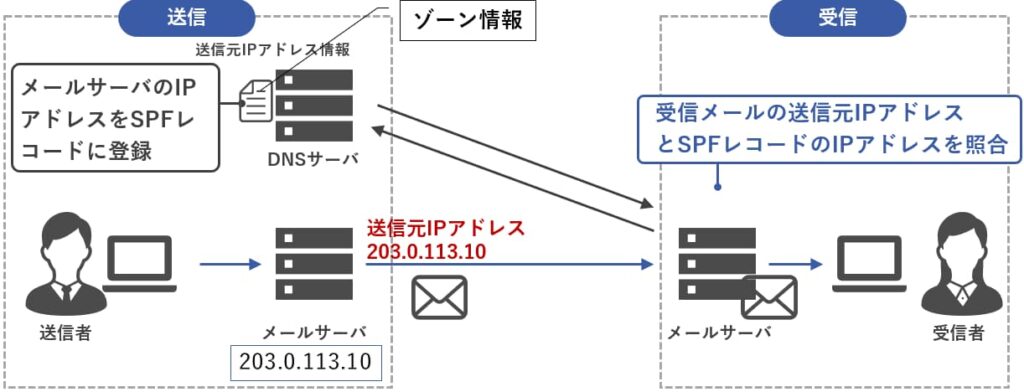

SPFは、送信者のドメインに紐づくIPアドレスをあらかじめDNSに登録しておき、その情報を受信者側のメールサーバが確認することで、送信者の正当性を検証する仕組みです。

具体的には、受信者のサーバがSPFレコードをDNSに問い合わせ、実際に送られてきたIPアドレスがその中に含まれているかどうかを確認します。

もし一致していなければ、そのメールは「なりすまし」や「不正な送信」として判断されるということですね。

- 送信者のメールアドレスを確認:受信者のメールサーバは、まず受信したメールのReturn-Pathに書かれているアドレスを確認します。たとえば、メールアドレスが「info@example.com」の場合、「example.com」の部分が送信ドメインとなります。

- 送信ドメインのDNSからSPF情報を取得:次に、受信側サーバはDNSの仕組みを使って、example.comのDNSゾーン情報に含まれるTXTレコードを取得します。このレコードには、example.comからメールを送信してよいIPアドレスの一覧が記載されています。

- 実際の送信元IPアドレスと照合:メールのヘッダーには、実際にメールを送ってきたサーバのIPアドレスが記録されています。受信側サーバは、DNSで取得したSPFレコードのIPアドレスと、この送信元IPを照合します。

- 結果の判定と処理:一致すれば「pass」、一致しなければ「fail」や「softfail」などの結果が出され、受信サーバのスパムフィルタやセキュリティポリシーに従って処理されます。具体的には、受信者のサーバがSPFレコードをDNSに問い合わせ、実際に送られてきたIPアドレスがその中に含まれているかどうかを確認します。もし一致していなければ、そのメールは「なりすまし」や「不正な送信」として判断される可能性があります。検証結果は、メールヘッダに「Received-SPF」フィールドとして記録され、スパムフィルタやセキュリティポリシーに活用されます。

この仕組みにより、第三者が他人のドメイン名を使って勝手にメールを送る、いわゆるドメインなりすましの被害を防ぐ効果が期待できます。

たとえば、企業のドメインを偽装して取引先に不正な請求書を送るような手口に対して、SPFは初期の段階でその正当性を見抜くことができます。

さらに、受信者にとっても、明示的に「正規のサーバから来ているかどうか」が判断できる材料となり、誤って危険なメールを開いてしまうリスクを軽減します。

SPFの設定は比較的容易で、ドメインのDNSに”v=spf1″で始まるTXTレコードを追加することで実装が可能です。

たとえば、あるドメインが特定のIPアドレスのみからの送信を許可したい場合、そのIPを明示することで制限がかけられます。

また、複数の送信元を許可したい場合や、外部のメールサービス(GmailやSendGrid、Amazon SESなど)を併用する場合でも、”include”や”ip4″、”ip6″といったキーワードを使うことで柔軟に指定できます。

※設定例として、”v=spf1 include:_spf.google.com ~all” のような形式があり、これによりGoogle Workspaceの送信を許可し、それ以外は”softfail”とする運用が可能です。

SPFが適切に設定されている場合、メールが受信者のメールサーバに届く際に、そのサーバは送信元IPアドレスをSPFレコードと照合し、「pass」「fail」「softfail」「neutral」「none」「permerror」「temperror」などの結果を返します。

これにより、受信サーバ側でスパム判定や隔離処理を自動的に行いやすくなり、なりすましメールの排除に寄与します。

たとえば、「fail」の判定で即ブロックしたり、「softfail」は隔離フォルダに振り分けたりするなど、柔軟な対応が可能です。

ただし、SPFには「メール転送に弱い」という弱点があります。

メールを他のアドレスへ転送する場合、送信元IPが転送元のサーバになるため、SPFチェックが失敗しやすくなるという問題です。

メール転送ができないと不便ですね。

これに対処するためには、SRS(Sender Rewriting Scheme)などの追加技術が必要になる場合があります。

※SRS(Sender Rewriting Scheme)とは、メールを転送する際に送信者アドレスを書き換えることで、SPFの検証が失敗しないようにする仕組みです。

また、複数の中継サーバを経由するような複雑なルートを通る場合には、SPFレコードの長さやDNSルックアップ回数制限(最大10個)にも注意が必要です。

さらに、SPFはあくまで「どのIPアドレスがそのドメインから送信することを許可されているか」をチェックするだけであり、メールの内容が改ざんされていないことまでは保証しません。

送信中にメールの内容が書き換えられても、SPFだけではその事実を検出できません。

したがって、DKIMやDMARCと組み合わせて利用することで、メール認証の信頼性をより高めることができます。

DMARCでは、SPFとFromヘッダのドメインが一致しているか(アライメント)も評価されるため、単なるSPFチェックよりも厳密な判定が可能です。

総じてSPFは、ドメインの不正利用を防ぐ第一歩として有効な技術であり、簡易かつ広範な導入が可能な点で、多くの企業や団体に採用されています。

セキュリティの土台を築くうえで不可欠な要素のひとつとされており、他の認証技術やスパムフィルタと連携して活用されることで、信頼性の高いメールインフラの構築が可能となります。

ただし、単独では万全とは言えないため、包括的なセキュリティ体制の中で他の技術との併用が不可欠です。

DKIM(DomainKeys Identified Mail)

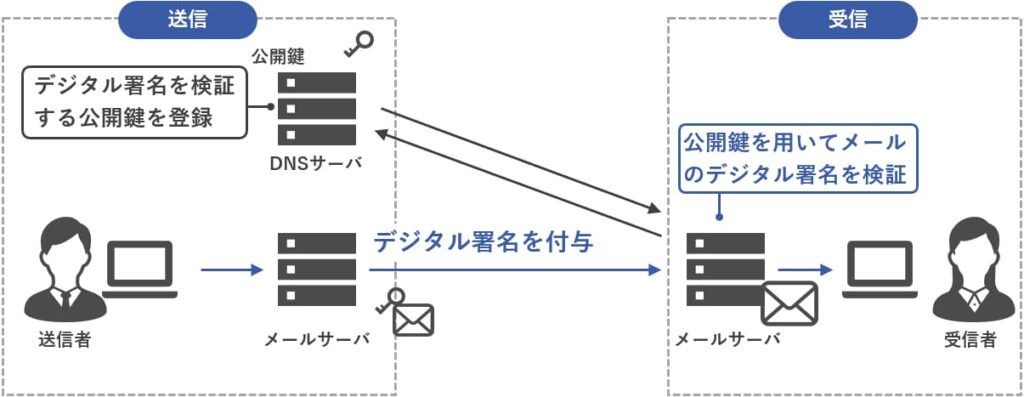

DKIM(DomainKeys Identified Mail)は、送信されるメールに電子署名を付け加えることで、その送信元が正当なドメイン所有者であることと、メールの内容が送信後に改ざんされていないことを証明する技術です。

具体的には、送信者のメールサーバがヘッダー情報や本文の一部に基づいたハッシュ値を作成し、それを秘密鍵でデジタル署名とし、メールに付与します。

受信側では、送信者ドメインのDNSに登録されている公開鍵を使ってこの署名を検証します。

このプロセスにより、送信元の信頼性とメールデータの整合性が検証されると同時に、メッセージ改ざんのリスクを大幅に軽減することができます。

- 送信者が秘密鍵で署名:送信者のメールサーバは、メールのヘッダーや本文の一部を使ってハッシュ値を生成し、それを署名鍵を使ってデジタル署名を作成します。この署名はメールのヘッダーに付加されて送信されます。

- 公開鍵の参照情報を確認:メールのヘッダーには、どのドメインのどのセレクタを使って公開鍵を取得すればよいかという情報も含まれており、これに従って受信者はDNSに問い合わせを行います。

- 公開鍵の取得:受信者のメールサーバは、署名情報に基づいて送信ドメインのDNSから対応する公開鍵を取得します。公開鍵はTXTレコードとして登録されています。

- 署名の検証:受信者のサーバは、取得した公開鍵を使ってメールに付与された署名を検証します。ハッシュ値の計算結果が一致すれば、そのメールは送信者によって改ざんされずに送られた正当なメールであると認証されます。

DKIMの大きな特徴は、SPFとは異なり、メールの内容そのものの整合性を確認できる点です。

SPFは送信元のIPアドレスを確認するだけですが、DKIMは「このメールが途中で改ざんされていないか」という点にまで踏み込みます。

これにより、メールヘッダーや本文の一部が不正に変更された場合、その改ざんを検知することができます。

改ざん検知能力があるのは心強いですね!

特に、金融機関や政府機関などが発信するメールの信頼性を高めるうえで大きな効果を発揮します。

また、送信時に発生する一時的なネットワーク障害や、中継サーバでの偶発的な書き換えといった要因にも対応可能なため、エンタープライズ環境においては極めて信頼性の高い手段といえます。

さらに、DKIMはメールが転送されても署名情報が保持されるため、SPFに比べて転送メールへの耐性が高いというメリットがあります。

SPFの弱点が改善されているのですね。

つまり、受信者が自動転送を設定していたとしても、DKIMの検証が正常に行われる可能性が高く、なりすましやスパムを正しく検知する助けになるのです。

加えて、署名に使用するドメイン名とメールのFromヘッダーに記載されたドメイン名との一致性(アライメント)を検証することで、なりすましに対して強固な防御を実現します。

この機能はDMARCと連携することでさらに効果を発揮し、セキュリティポリシーの一環として活用されます。

ただし、DKIMの導入にはメールサーバの設定が必要であり、DNSに公開鍵をTXTレコードとして登録するなど、ある程度の技術的知識が求められます。

導入には一定のハードルがあるのですね……。

また、メールの作成・送信のフローの中でどのヘッダー項目を署名対象とするか、ハッシュアルゴリズムを何にするか(通常はSHA-256)、署名の有効期限をどの程度に設定するかなど、運用方針の設計も重要です。

たとえば、署名対象のヘッダーがメールクライアントや中継過程で変更されると、署名検証が失敗する可能性があるため、安定した運用のためにはテストと調整が欠かせません。

さらに、DKIMの検証結果はメールヘッダに「Authentication-Results」フィールドとして記録され、受信者側のスパムフィルタやメールポリシーに活用されます。

検証結果には「pass」「fail」「neutral」「policy error」などがあり、これにより受信メールの信頼度を高める判断材料として用いられます。

企業のメールゲートウェイでは、この検証結果に基づいて受信許可、隔離、拒否などのアクションを自動で行うルール設定が可能です。

また、クラウドベースのメールセキュリティソリューションでは、DKIM結果を元に機械学習アルゴリズムと組み合わせたスパム判定が行われるなど、より高度な運用も進んでいます。

DKIMは単体でも効果的ですが、SPFやDMARCと組み合わせて使うことで、ドメインなりすましや不正メール送信への多層的な防御を実現できます。

DMARCはDKIMの検証結果を評価し、メールを受け入れるか拒否するかのポリシーを適用できるため、DKIMの信頼性と組み合わせて運用することがセキュリティ向上につながります。

また、検証レポートを定期的に受信することで、認証エラーの傾向を把握し、設定ミスや攻撃の兆候を早期に発見することも可能です。

加えて、レポートはXML形式で提供されるため、専用ツールでの解析やダッシュボードによる可視化も行いやすく、運用効率の向上にも寄与します。

とても便利ですね!

総じて、DKIMは送信元の真正性と内容の改ざん検知を両立する非常に有用な認証技術であり、なりすましメール対策の中核として位置づけられます。

近年のセキュリティ要求の高まりにより、世界中の企業やサービスプロバイダが導入を進めており、今やメールセキュリティの標準ともいえる存在です。

導入済みの組織でも、定期的な署名の有効性確認や鍵管理の見直しを行うことで、長期的に高いセキュリティ水準を維持することが可能です。

DMARC(Domain-based Message Authentication, Reporting and Conformance)

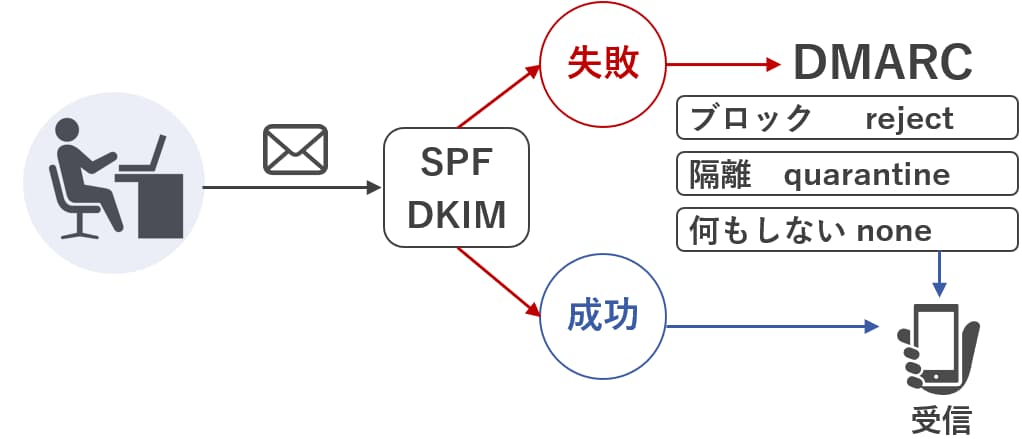

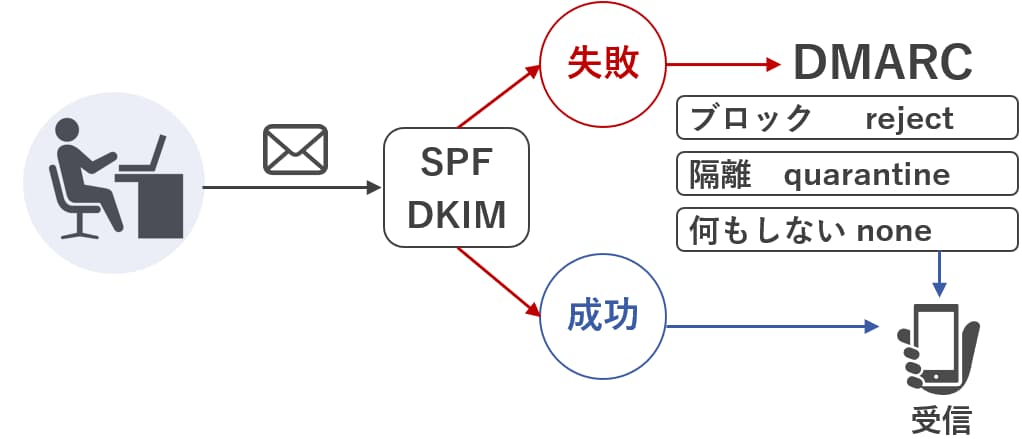

DMARCは、SPFとDKIMの検証結果をもとに、メールの受信者側がどのようにそのメールを処理すべきかを、送信側のドメイン管理者がポリシーとして明示できる仕組みです。

たとえば、「認証に失敗したメールは受け入れずに拒否する」「一時的に隔離フォルダに振り分ける」といった指示を行い、受信側の処理動作を制御することで、なりすましやフィッシングを効果的に抑制できます。

DMARCはSPFやDKIMを補完する形で、総合的なセキュリティレベルの向上を可能にします。

さらにDMARCには、受信側が検証結果のレポート(Aggregate ReportやFailure Report)を送信側に定期的に通知する機能が備わっており、送信ドメインの管理者は自ドメインがどのように使われているか、どのIPから不正利用されているかといった状況を可視化できます。

これにより、設定ミスや悪意ある第三者の利用を早期に察知し、対応することが可能となります。

加えて、受け取ったレポートを分析することで、メール送信インフラ全体の改善点を洗い出すことができ、運用の最適化にも寄与します。

DMARCを活用することで、企業は送信ドメインの信頼性を高めると同時に、取引先や顧客に対して安心感のあるコミュニケーション環境を提供可能です。

DMARC対応によって、受信側メールサーバは送信元ドメインの真正性を検証しやすくなり、不要なメールトラフィックの削減にも貢献します。

また、GoogleやMicrosoft、Yahoo!などの主要プロバイダもDMARCへの対応を推進しており、国際的にも標準的なセキュリティ対策として位置づけられています。

今やDMARCは必須のセキュリティ対策なのですね。

多くのクラウド型メールサービスでもDMARCを標準機能として実装しており、企業規模を問わず導入しやすい環境が整いつつあります。

ポリシーの設定は段階的に進めることが推奨されており、最初は影響を確認しやすい”none”から始め、問題がなければ”quarantine”や”reject”へと移行する流れが一般的です。

段階的な導入により、誤判定による正規メールのブロックを防ぎながら、徐々にセキュリティレベルを引き上げることができます。

特に、導入初期にはレポートを受け取って検証結果を分析し、設定を微調整することで精度を高めていくことが重要です。

認証が行われる流れ

- 送信者がメールを送信すると、まずSPFによって送信元IPアドレスがそのドメインに登録された正当なIPアドレスかどうかが確認される。この時点でIPアドレスが一致していない場合は、メールがなりすましである可能性が高いと判定される。

- 次に、DKIMにより、送信メールに付与された電子署名が受信側で検証される。受信サーバは送信ドメインのDNSに登録された公開鍵を使用して、メールのヘッダーおよび本文の改ざんの有無をチェックする。

- 最後に、DMARCポリシーに従い、SPFとDKIMの検証結果およびFromアドレスとの整合性(アライメント)をもとに、受信者側でそのメールを「受け入れる」「隔離する」「拒否する」といった処理方針が決定される。また、この結果は送信者にもレポートとして通知され、継続的な運用改善に役立てられる。

メール認証の重要性

企業のドメインが悪用されてスパムやフィッシングに利用されると、ブランドの信頼性が損なわれたり、取引先との信頼関係にも悪影響を及ぼします。

これは単に一時的なイメージダウンにとどまらず、顧客離れやビジネスチャンスの喪失といった深刻な経営リスクにもつながります。

たとえば、偽装メールによって金銭的被害が生じたり、企業間のやりとりが不正アクセスの入り口になったりするケースも報告されています。

こうした被害を未然に防ぐには、送信元の真正性を保証し、改ざんのないメールであることを証明する手段が必要です。

メール認証はそのための仕組みであり、企業が安全で信頼性の高いコミュニケーション環境を維持するための基本的な対策といえます。

従業員や顧客、取引先とのやり取りを保護するうえでも、メール認証は欠かせない存在です。

まとめ

メール認証は、現代社会における安全な情報通信を支える基盤技術として、その重要性を増しています。

メールという手軽で広く普及した手段が悪用されるリスクに対処するためには、SPF、DKIM、DMARCといった基本的な認証技術に加え、S/MIMEやOP25Bなどの補助的な対策も含めた多層的なセキュリティが必要です。

S/MIMEは、機密性と真正性を同時に保証する強力な技術であり、官公庁や金融業界など高いセキュリティを求められる分野での導入が進んでいます。また、OP25Bはスパムの温床となる無許可送信を物理的に防止する実践的な手段です。

こうした複数の技術を組み合わせることで、送信者・受信者双方の安全を守ることができます。

今後もメールを中心としたビジネスコミュニケーションが継続する限り、メール認証技術の進化と適切な運用は企業の信頼性を支える重要な柱となるでしょう。