インターネットや企業内ネットワークにおける安全なデータ通信を実現するためには、IPsecの理解が欠かせません。

IPsecは、ネットワークレベルで通信のセキュリティを確保するためのプロトコルスイートであり、特に3つの主要なプロトコル(AH、ESP、IKE)がその中心的な役割を担っています。

これらのプロトコルが連携することで、データの完全性、機密性、認証など、多面的なセキュリティを実現しています。

ここでは、それぞれのプロトコルについて詳しく見ていきましょう。

1. IKE(Internet Key Exchange)

IKEは、IPsec通信で使う暗号鍵の交換やセキュリティポリシーの設定を自動化するプロトコルです。

IPsecの安全な運用を実現する上で、IKEは極めて重要な役割を果たしています。

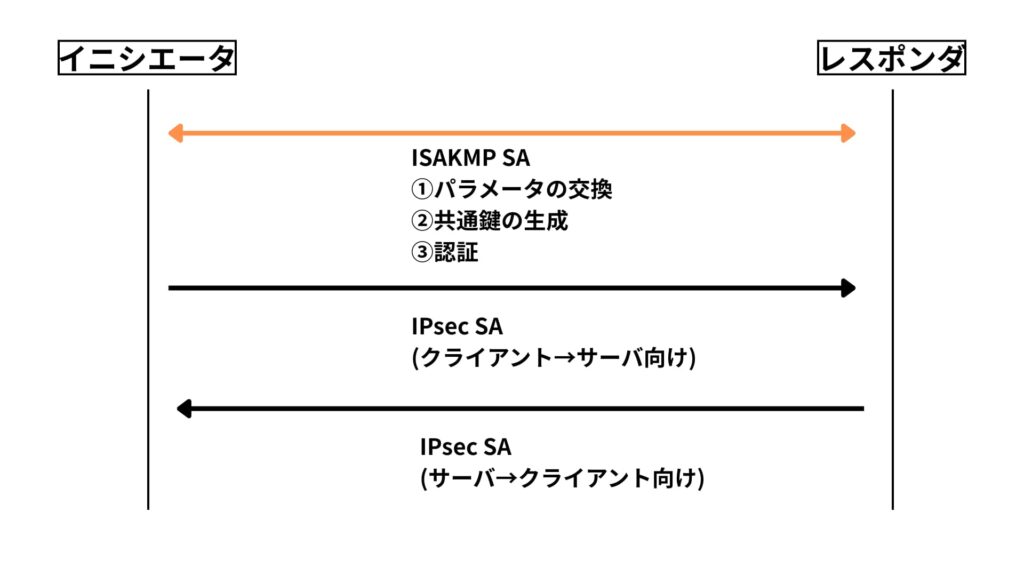

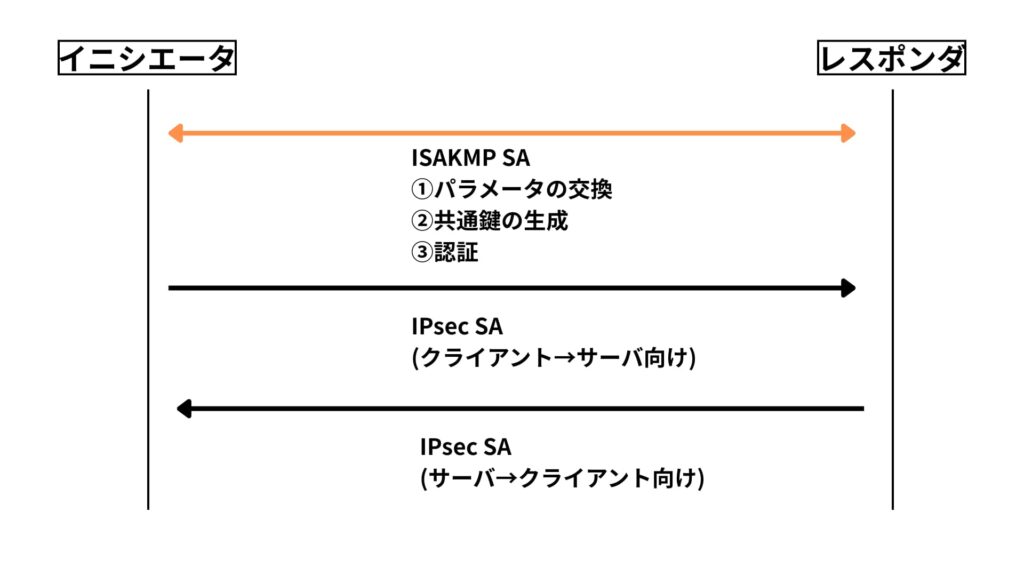

SA(Security Association)を作るためのプロトコルとして、通信経路の確立、鍵のやりとり、ポリシーの調整、パラメータの合意など、多岐にわたる機能を担います。

たくさんの役割を担ってくれているのですね。

IKEは、Diffie-Hellman鍵交換を用いて、安全に共通鍵を生成し、IPsecで利用するSAを確立します。

また、IKEは通信相手同士がどのように認証し、どのようにパラメータを取り決めるかなど、柔軟に対応できる設計になっており、IPsecの運用を大幅に効率化します。

さらに、複数の認証方法(事前共有鍵、デジタル証明書、ユーザ名・パスワードなど)をサポートしており、多様なシナリオで利用できます。

IKEは3つのステップ(ネゴシエーション、認証、鍵交換)から成り立っており、以下のように整理できます。

- ネゴシエーション:通信相手とセキュリティパラメータを交渉するステップです。ここではアルゴリズムの選択、暗号方式、ハッシュアルゴリズム、さらにはキーマネジメント方式なども含めて幅広く取り決めを行い、通信の安全性と互換性を確保します。加えて、この段階では使用する暗号プロトコルの優先順位や再ネゴシエーション手順の設定、障害時のリカバリなど、実際の運用で必要になる細かい条件も調整することが可能です。

- 認証:相手の正当性を確認するステップです。電子証明書や事前共有鍵、さらには認証局(CA)による相互認証の導入などを活用し、相手の身元を確実に確認します。これにより、攻撃者によるなりすましや中間者攻撃を防止し、通信相手が本当に信頼できる相手であることを保証します。

- 鍵交換:暗号鍵を安全に交換するステップです。Diffie-Hellman鍵交換やその改良版を使用し、盗聴者に鍵が漏れないようにして共通鍵を生成します。さらに鍵交換プロトコルには、将来的な鍵更新や鍵の有効期限管理、アルゴリズムの更新などの機能も含まれることが多く、これにより暗号通信がより柔軟かつ安全に実現します。

※イニシエータ(Initiator)とは、IPsec通信においてセキュリティアソシエーション(SA)の確立を最初に要求する側のことです。例えば、IPsec VPNを利用する際に、拠点Aが拠点Bに対してVPN接続を開始しようとする場合、拠点Aがイニシエータとなります。イニシエータはIKE(Internet Key Exchange)プロトコルを使用して、鍵交換や認証、パラメータのネゴシエーションを行い、セキュリティアソシエーションを確立します。通信の開始、制御、セキュリティの設定を主導する重要な役割を担います。

※レスポンダ(Responder)とは、IPsec通信において、イニシエータからのセキュリティアソシエーション(SA)確立要求を受け取る側のことです。例えば、IPsec VPNを利用する際に、拠点A(イニシエータ)からVPN接続要求を受け取る拠点Bがレスポンダとなります。レスポンダはIKE(Internet Key Exchange)プロトコルを通じて、イニシエータが提示した暗号化方式や認証方式などのパラメータを確認し、必要に応じて応答します。通信のセキュリティ設定において、レスポンダは受動的な役割を担いつつも、最終的には双方向のセキュリティアソシエーションを確立する重要な役割を果たします。

これらのステップを踏むことでESPやAHの保護機能が実現され、強固で多層的なセキュリティが確立されます。

2. AH(Authentication Header)

AHは、IPパケットに認証機能を付加するプロトコルです。

通信相手が正しい相手であること、またデータが改ざんされていないことを確認するために使われます。

これも大切な役割ですね。

具体的にはパケットヘッダとデータ部分をまとめてハッシュ化し、ハッシュ値を検証することでデータの真正性を保証します。

さらに、IPヘッダの一部も保護対象に含めることで、送信元や経路情報の改ざん防止にも効果があります。

AHではネットワーク層でのセキュリティを重視しており、パケットフィルタリングやルーティングテーブルの保護にも活用されることがあります。

ただし、AHはデータの暗号化機能は持たないため、機密性は確保できません。

つまり、通信の可読性は保ちつつも、内容を隠すことはできないという特徴があります。

また、認証だけを行うプロトコルとして位置付けられており、暗号化を行わないという点が特徴です。

そのため、中国、ロシア、イランなど、一部の国では暗号化が禁止されている場合に検閲のために利用されることがあります。

なるほど、暗号化を行わないプロトコルが何故必要なのかわかりました。

加えて、AHはセキュリティヘッダをIPパケットに付加することで、ネットワーク機器間でのパケット改ざん検知や認証を簡易に実現できるというメリットがあります。

さらに、AHはオプション設定やセキュリティポリシーの柔軟性も高く、企業ネットワークの運用負荷を低減する一助となります。

3. ESP(Encapsulating Security Payload)

ESPは、IPパケットの暗号化と認証の両方を提供するプロトコルです。

データ部分(ペイロード)を暗号化することで、通信内容の盗聴を防止し、情報の機密性を確保します。

こちらは暗号化をしてくれるのですね。

また、オプションとしてデータ認証機能も提供し、改ざん防止や通信相手の認証を行います。

さらに、ESPはトンネルモードとトランスポートモードの両方をサポートしており、VPN構築やエンドツーエンド通信、クラウド環境でのデータ保護など、さまざまなネットワーク環境で柔軟に使い分けることが可能です。

日本を含むほとんどの国や地域では、通常はAHではなくESP(認証と暗号化の両方を備えたもの)が使われています。

ESPは暗号化と認証を同時に実装できるため、より包括的なセキュリティを実現します。

さらに、ESPはIPsec通信において極めて重要な役割を担っており、ネットワークトラフィックのプライバシー保護、改ざん検知、通信相手の正当性確認、不正アクセスの防止、機密情報の漏えい防止など、多面的なセキュリティ機能を統合的に提供します。

たくさんの機能が備わっているのですね。

ESPは最新の暗号アルゴリズムやセキュリティポリシーを柔軟に適用でき、利用環境に応じた運用がしやすい点も大きな特徴です。

また、ESPではパケットの順序や整合性を確認する機能、NAT環境下での対応、再送制御機能、帯域制御、QoS(品質保証)など、多様な補助機能も備えており、IPsec全体の運用を支えています。

さらに、IPsecの運用においては、ESPの柔軟性と互換性がネットワーク機器やアプリケーションの多様化にも対応し、企業ネットワークやクラウド環境における安全な通信インフラを実現するための重要な要素となっています。

まとめ

IPsecは、IKE、AH、ESPという3つの主要なプロトコルを駆使して、ネットワーク通信のセキュリティを多層的に確保します。

IKEは通信相手との信頼関係を築き、暗号鍵を安全に交換することで強固なセキュリティの基盤を提供し、AHはパケットの改ざんを検知することでデータの真正性を担保します。

そして、ESPは通信内容の暗号化と改ざん防止を同時に実現し、あらゆるネットワーク環境で柔軟に利用できる堅牢な保護機能を備えています。

これらのプロトコルはそれぞれ役割が異なるものの、連携することでIPsecのVPN通信において包括的かつ信頼性の高いセキュリティを実現しています。

ネットワーク環境や要件に応じて、これらのプロトコルを適切に組み合わせることで、企業や個人の大切なデータを保護する最適なセキュリティを実装できます。