SD-WANによる拠点接続に関する次の記述を読んで、設問に答えよ。

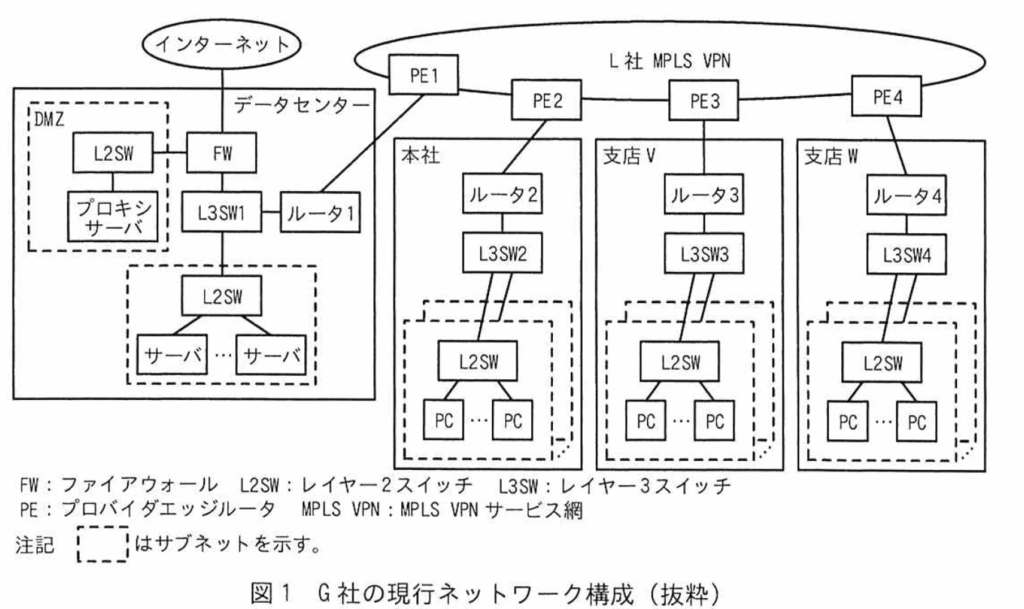

G社は、本社とデータセンター及び二つの支店をもつ企業である。G社では、業務拡大による支店の追加が計画されている。支店の追加によるネットワーク構成の変更について、SD-WANを活用することで、設定作業を行いやすくするとともにWANの冗長化も行うという改善方針が示された。そこで、情報システム部のJさんが設計担当としてアサインされ、対応することになった。G社の現行ネットワーク構成を図1に示す。

[現行ネットワーク概要]

G社の現行ネットワーク概要を次に示す。

•G社には、データセンター、本社、支店V及び支店Wの四つの拠点がある。これらの拠点は、L社が提供するMPLS VPN(以下、L社VPNという)を介して相互に接続している。

•各拠点のPCとサーバは、データセンターのプロキシサーバを経由してインターネットへアクセスする。

•データセンターのFWは、パケットフィルタリングによるアクセス制御を行っている。

•PE1~4は、L社VPNの顧客のネットワークを収容するために設置した、プロバイダエッジルータ(以下、PEルータという)である。

•ルータ1~4は、拠点間を接続する機器であり、L社のPEルータと対向する(ア)エッジルータである。

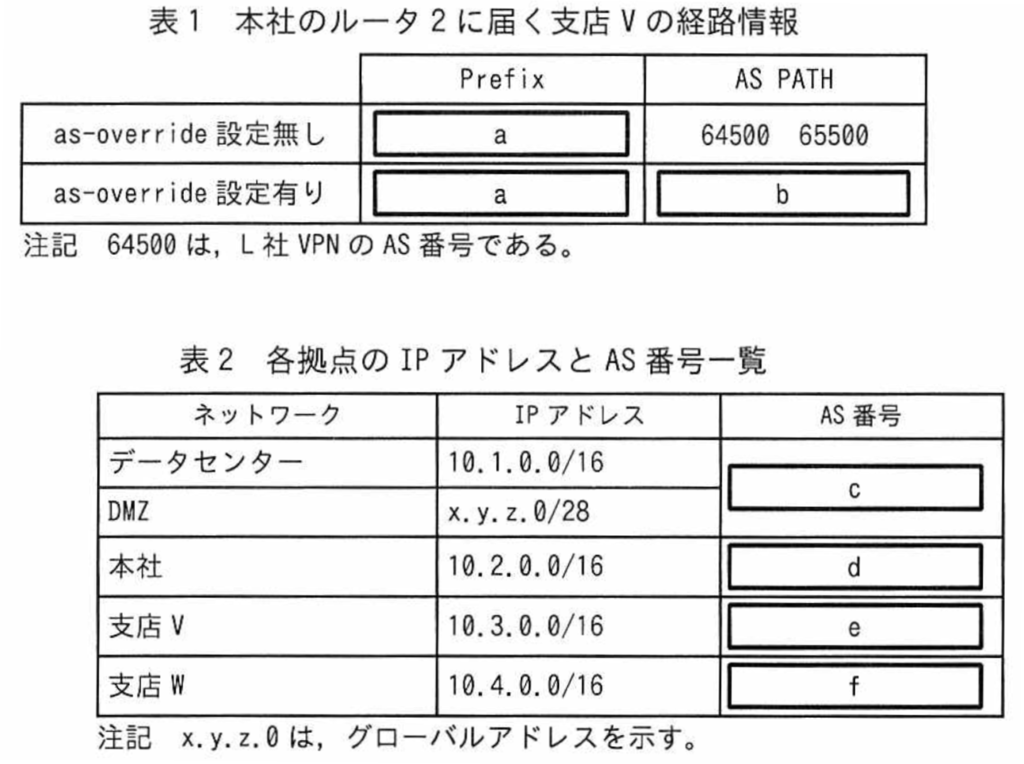

•L社のPEルータは、G社との間のBGPピアにas-overrideを設定している。この設定によって、G社の複数の拠点で同一のAS番号を用いる構成が可能になっている。一般に、PEルータにおけるas-override設定の有無によって、経路情報交換の処理をする際にやり取りされる経路情報が異なったものとなる。例えば、本社のルータ2に届く支店Vの経路情報は、①as-override設定の有無で表1となる。②G社現行ネットワークで利用している各拠点のIPアドレスとAS番号を表2に示す。

[現行の経路制御概要]

G社の現行の経路制御の概要を次に示す。

•拠点内は、OSPFによって経路制御を行っている。

•拠点間は、BGP4によって経路制御を行っている。

•OSPFエリアは全てエリア0である。

•ルータ1~4で二つのルーティングプロトコル間におけるルーティングを可能にするために、経路情報の(イ)をしている。このとき、一方のルーティングプロトコルで学習された経路がもう一方のルーティングプロトコルを介して③再び同じルーティングプロトコルに渡されることのないように経路フィルターが設定されている。

•全拠点からインターネットへのhttp/https通信ができるように、(ウ)のサブネットを宛先とする経路をOSPFで配布している。この経路情報は、途中BGP4を経由して、④3拠点(本社、支店V、支店W)のルータ及びL3SWに届く。

•BGP4において、AS内部の経路交換はiBGPが用いられるのに対し、各拠点のルータとPEルータとの経路交換では(エ)が用いられる。

•L社VPNと接続するために、AS番号65500が割り当てられている。このAS番号はインターネットに接続されることのないASのために予約されている番号の範囲に含まれる。このようなAS番号を(オ)AS番号という。

•L社VPNのAS番号は64500である。

[SD-WAN導入検討]

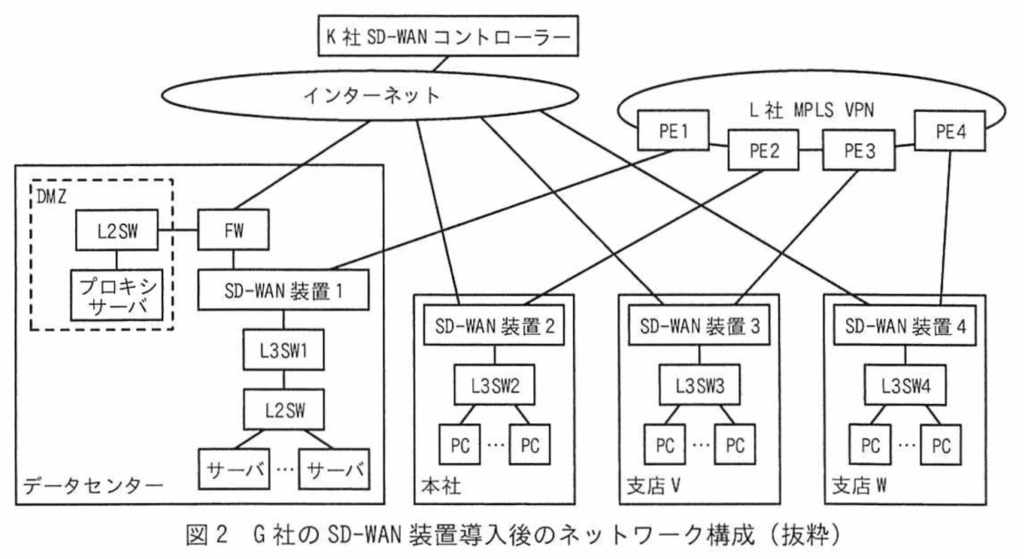

Jさんは、SD-WANを取り扱っているネットワーク機器ベンダーK社の技術者に相談しながら検討することにした。また、K社がインターネット経由でクラウドサービスとして提供しているSD-WANコントローラーの活用を検討することにした。

K社のSD-WAN装置とSD-WANコントローラーの主な機能を次に示す。

•SD-WANコントローラーは、SD-WAN装置に対して独自プロトコルを利用して、オーバーレイ構築に必要な情報の収集と配布を行うことで、複数のSD-WAN装置を集中管理する。

•アンダーレイネットワークとして、MPLS VPNとインターネット回線が利用可能である。

•オーバーレイネットワークは、SD-WAN装置間のIPsecトンネルで構築される。IPsecトンネルの確立ではSD-WAN装置のIPアドレスが用いられる。IPsecトンネルの端点をTE(Tunnel Endpoint)と呼ぶ。

•オーバーレイネットワークは、アプリケーショントラフィックを識別したルーティングを行う。このように、アプリケーショントラフィックを識別したルーティングを(カ)ルーティングという。

•SD-WANコントローラーがSD-WAN装置に配布する主な情報は、SD-WAN装置ごとのオーバーレイの経路情報と、⑤IPsecトンネルを構築するために必要な情報の2種類がある。

•SD-WANコントローラーとSD-WAN装置間の通信はTLSで保護される。

•SD-WAN装置は、VRF(Virtual Routing and Forwarding)による独立したルーティングインスタンス(以下、RIという)を複数もつ。そのうちの一つのRIはコントロールプレーンで用いられ、他のRIはデータプレーンで用いられる。

•SD-WAN装置は、RFC 5880で規定されたBFD(Bidirectional Forwarding Detection)機能を有する。

Jさんは、K社のSD-WANをG社ネットワークへ導入する方法を検討し、実施する項目として次のとおりポイントをまとめた。

•各拠点のルータをK社の提供するSD-WAN装置に置き換える。各拠点のSD-WAN装置を2台構成とする冗長化は次フェーズで検討する。

•SD-WAN装置の設定については、K社がクラウドサービスとして利用者に提供するSD-WANコントローラーで集中管理する。

•拠点ごとに新規にインターネット接続回線を契約し、SD-WAN装置に接続する。

•拠点のSD-WAN装置間に、インターネット経由とL社VPN経由でIPsecトンネルを設定する。

•⑥拠点のSD-WAN装置のトンネルインタフェースで、BFDを有効化する。

•全体的な経路制御はSD-WANコントローラーとSD-WAN装置で行う。

•PCからインターネットへのアクセスは現行のままデータセンターのプロキシサーバ経由とし、各拠点から直接インターネットアクセスできるようにすることは次フェーズで検討する。

Jさんが検討した、G社のSD-WAN装置導入後のネットワーク構成を図2に示す。

[SD-WANトンネル検討]

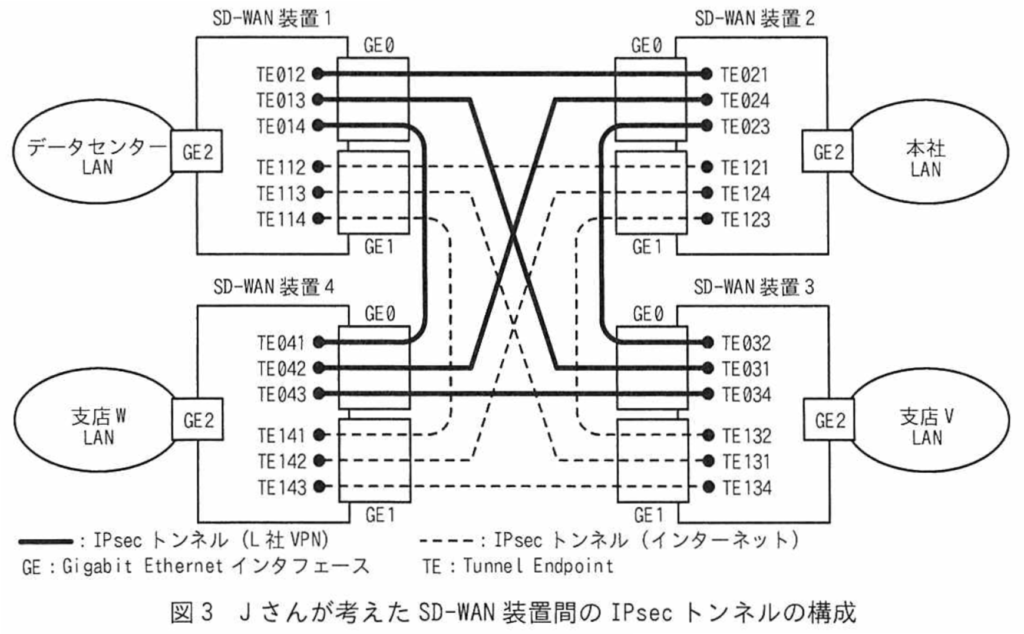

Jさんは、図2のネットワーク構成におけるSD-WAN装置間のIPsecトンネルの構成について検討した。Jさんが考えたSD-WAN装置間のIPsecトンネルの構成を図3に示す。

Jさんは、このIPsecトンネルの構成を前提として、今後設計するSD-WANの動作を次のようにまとめた。

•SD-WANコントローラーは、各拠点のSD-WAN装置から経路情報を受信し、それらにポリシーを適用して、全拠点のSD-WAN装置に経路情報をアドバタイズする。

•このときアドバタイズされる経路情報は、SD-WAN装置にローカルに接続されたネットワーク情報とそれぞれのSD-WAN装置がもつTE情報である。

•拠点間の通信は、⑦L社VPNを優先的に利用し、L社VPNが使えないときはインターネットを経由する。

Jさんは、これらの検討結果を基に報告を行い、SD-WAN導入の方針が承認された。

設問1

本文中の(ア)〜(カ)に入れる適切な字句を答えよ。

ア:カスタマー

イ:再配布

ウ:DMZ

エ:eBGP

オ:プライベート

カ:ポリシーベース

(ア)MPLS VPNにおいて、拠点に設置されるエッジルータは大きく2種類に分けられます。

- PE(Provider Edge)ルータ

MPLSネットワークのサービス提供者側(この場合L社)に設置されているルータです。MPLS網と顧客網を接続します。 - CE(Customer Edge)ルータ

顧客企業側(この場合G社)に設置されているルータです。顧客ネットワークとL社のPEルータをBGPなどで接続します。

G社のルータ1〜4は、いずれもL社のPEルータ(PE1〜PE4)と対向しており、G社側にあるということで「CE(カスタマーエッジ)」ルータです。

(イ)G社では以下の2つのルーティングプロトコルを使用しています。

- 拠点内:OSPF(Open Shortest Path First)

- 拠点間:BGP4(Border Gateway Protocol version 4)

ルーティングプロトコルが異なる場合、それぞれが学習した経路情報はそのままでは他方に引き渡せません。そこで必要なのが……。

再配布(redistribution)ですね!

これは、たとえばBGPで学習した経路をOSPFへ取り込み、あるいはその逆も可能にする仕組みです。

再配布を行うと経路ループなどが起きやすくなるため、本文中にもあるように「再び同じルーティングプロトコルに渡されることのないように経路フィルター」を使って防止します。

(ウ)G社のインターネットアクセス方式は、すべての通信をデータセンターのプロキシサーバ経由にしているというものです。

このプロキシサーバは「図1」「図2」から、DMZ(DeMilitarized Zone:非武装地帯)と呼ばれるセグメントに配置されています。

また、表2を確認するとDMZのIPアドレスは「x.y.z.0/28(グローバルアドレス)」です。

つまり、拠点のPCがインターネットにアクセスするときは、宛先としてこのDMZのグローバルアドレスを経由する必要があるため、各拠点にこの経路(DMZ宛の経路)をOSPFで配布しているのです。

(エ)BGPには2つのモードがあります。

| 種類 | 説明 | 利用条件 |

|---|---|---|

| iBGP(Internal BGP) | 同一AS番号内のルータ間で使う | AS番号が同じ |

| eBGP(External BGP) | 異なるAS番号間で使う | AS番号が異なる |

G社の各拠点はAS65500というプライベートAS番号を使っており、L社VPNのAS番号はAS64500(表1より)です。

したがって、G社ルータ(AS65500)とL社PEルータ(AS64500)は異なるAS間となり、ここではeBGP(外部BGP)が使われます。

(オ)AS番号は、インターネット上のルーティングにおいて組織を識別するための番号で、以下のように分類されます。

| 種類 | 範囲 | 用途 |

|---|---|---|

| パブリックAS番号 | 0~64495など | インターネット接続あり |

| プライベートAS番号 | 64512~65534 | インターネット非接続ネットワーク内で使用 |

本文中で使われているAS番号65500は、このプライベートAS番号の範囲に含まれています。

このような番号は、インターネットに接続されることのないAS(閉域網)で使用されるものであり、典型的にはMPLS VPNなどで使用されます。

(カ)通常のルーティングでは宛先IPアドレスに基づいて経路が決まりますが、SD-WANではさらに高度な制御が可能です。

たとえば……。

- アプリケーションの種類(Web/音声/ビデオなど)

- 通信の優先度や品質(QoS)

などに応じて、どのWAN回線(MPLSかインターネット)を使うかを動的に選択できます。

このように、宛先IPアドレス以外の条件(トラフィック種別、ポート番号、プロトコルなど)に基づいてルート選択を行う手法をポリシーベースルーティング(PBR)と呼びます。

各空欄について要点をまとめると、こうなります。

| 空欄 | 解答 | 解説ポイント |

|---|---|---|

| ア | カスタマー | PEルータと対向するG社側はCEルータ |

| イ | 再配布 | 異種プロトコル間(BGPとOSPF)の経路共有 |

| ウ | DMZ | インターネットアクセス用プロキシの設置場所 |

| エ | eBGP | 異AS間の経路交換には外部BGPを使用 |

| オ | プライベート | AS65500はRFCで定義されたプライベート範囲 |

| カ | ポリシーベース | アプリ識別型の動的経路制御 |

設問2

[現行ネットワーク概要]について答えよ。

(1) 本文中の下線①について、as-override設定の前後における経路情報の違いについて、表1中の(a)、(b)を埋めて表を完成させよ。

a:10.3.0.0/16

b:64500

下線①の該当文は以下のとおりです。

本社のルータ2に届く支店Vの経路情報は、①as-override設定の有無で表1のようになる。

まず、表1は次のような構造になっています。

| 設定状況 | Prefix | AS PATH |

|---|---|---|

| as-override 設定なし | (a) | 64500 65500 |

| as-override 設定あり | (a) | (b) |

この表の目的は、支店Vの経路情報が、as-overrideの「設定あり」「設定なし」によって、どのようにAS PATHに変化があるかを比較すること。

そのために、経路情報の2つの要素――Prefix(経路の宛先)とAS PATH(経由ASの記録)――が列として並んでいるのです。

Prefixとはどのようなものでしょう?

ルーティングの宛先ネットワークを意味し、BGPでは「このネットワークへ行くにはこういうASを経由します」という形で広告されます。

では、支店Vのネットワークアドレスは何になるのでしょうか?

本文の「表2」より、

| 拠点 | IPアドレス |

|---|---|

| 支店V | 10.3.0.0/16 |

つまり、「支店Vの経路情報」と言えば、それは10.3.0.0/16のことです。

では、aに入るのは、設定あり・なしに関係なく、「支店Vの経路情報」として伝えられるPrefixは同じなので、aは10.3.0.0/16となります。

続いてAS PATH(b)について見ていきましょう。

AS PATHとは?

BGPでは、「その経路がどのASを通ってきたか」を示す情報です。これを使ってループ回避や最適経路の選択を行います。

【as-overrideの設定なし】の場合

- 支店VのAS番号:65500(G社の拠点はすべて65500)

- L社VPNのAS番号:64500

- 経路:支店V → PE3 → PE2 → 本社ルータ2

この経路をBGPで本社に広告するとき、AS PATHはそのまま64500 65500。

つまり、支店V(AS65500)の経路情報が、L社VPN(AS64500)を経由してやってきたという情報になります。

【as-overrideの設定あり】の場合

as-overrideとは?

サービス提供側(L社)が、自分のPEルータで顧客AS番号(65500)を上書きし、自分のAS番号(64500)に置き換える機能です。

目的は……。

- 顧客ASが同じ場合(G社の全拠点がAS65500)

- 別拠点の経路を「自分と同じASだからループだ」と誤認してしまう問題を防ぐため

この場合のAS PATHは?

支店VのAS番号65500が、PEルータでas-overrideにより上書きされるため64500だけになります。

つまり最終的な答えは以下のようになります。

| 項目 | 値 | 理由 |

|---|---|---|

| a | 10.3.0.0/16 | 支店Vのネットワーク |

| b | 64500 | as-overrideにより65500をL社のASに上書き |

補足としてas-overrideが重要になるケースを確認しておきましょう。

- 顧客(G社)のすべての拠点で同じAS番号(65500)を使用

- 拠点間でiBGPのようにルート交換をすると、「自分と同じASの経路はループ」と誤解されやすい

- それを防ぐために、PEルータ側でas-override設定をして、外見上ASが異なるように見せる

(2) 本文中の下線②について、G社現行ネットワークで用いられているAS番号は何か。表2中の(c)〜(f)を埋めて表を完成させよ。

c:65500

d:65500

e:65500

f:65500

表2の構造はこのようになっていましたね。

| ネットワーク | IPアドレス | AS番号(c〜f) |

|---|---|---|

| データセンター | 10.1.0.0/16 | (c) |

| DMZ | x.y.z.0/28 | |

| 本社 | 10.2.0.0/16 | (d) |

| 支店V | 10.3.0.0/16 | (e) |

| 支店W | 10.4.0.0/16 | (f) |

本文の該当部分は以下の通りです。

G社の複数の拠点で同一のAS番号を用いる構成が可能になっている。

これは、L社のPEルータにas-override設定があることにより、同一AS番号でも経路交換ができるという背景説明の一部です。

なぜすべての拠点でAS番号が同じ(65500)なのでしょうか?

G社の全拠点は「同じ企業ネットワーク」であるということを押さえておきましょう。

- データセンター

- 本社

- 支店V

- 支店W

これらはすべて、G社の内部ネットワークに属する拠点です。

よって、一つのASとして管理されているのが一般的です。

使われているAS番号は「65500」と明記されているという点も注目ポイントです。

本文中に明確に次の記述があります。

L社VPNと接続するために、AS番号65500が割り当てられている。

また、これと合わせて、

このAS番号はインターネットに接続されることのないASのために予約されている番号の範囲に含まれる。

という文もあり、これはプライベートAS番号(64512〜65534)であることを示しています。

つまり、G社は全拠点でAS65500を使っているということが明確に示されているのです。

複数拠点で同じAS番号を使う場合の課題と対応についても確認しておきたいですね。

通常、BGPでは同一AS内の経路情報は再受信しない(ループと判断する)というルールがあります。

これを回避するため、L社のPEルータにはas-overrideという機能が使われています。

これにより、G社のすべての拠点で同じAS番号(65500)を使っていても、PEルータがうまくAS番号を書き換えてくれるため、ループと誤認されることなく正しく経路交換ができるのです。

よって全ての拠点はAS65500であるといえます。

| ネットワーク | IPアドレス | AS番号 |

|---|---|---|

| データセンター | 10.1.0.0/16 | 65500 |

| 本社 | 10.2.0.0/16 | 65500 |

| 支店V | 10.3.0.0/16 | 65500 |

| 支店W | 10.4.0.0/16 | 65500 |

補足として、なぜプライベートAS番号を使うのかについて触れておきましょう。

G社のようにインターネットに直接接続せず、閉域網(MPLS VPN)だけを使って拠点間通信を行う企業は、

- グローバルにユニークなAS番号を取得する必要がない

- コストや手続きが不要

- 複数拠点でもas-override等を使えばルーティングは問題ない

という理由で、プライベートAS番号(例:65500)がよく利用されます。

設問3

[現行の経路制御概要]について答えよ。

(1) 本文中の下線③について、経路フィルターによって防止することが可能な障害を20字以内で答えよ。

ルーティングループによる障害

本文の該当箇所はこちらです。

一方のルーティングプロトコルで学習された経路がもう一方のルーティングプロトコルを介して③再び同じルーティングプロトコルに渡されることのないように経路フィルターが設定されている。

この文の意味を見ていきましょう。

G社では、拠点内ではOSPF、拠点間ではBGPという異なるルーティングプロトコルを使用しています。

それぞれの拠点にあるルータ(ルータ1〜4)は、OSPFとBGPの間で経路の再配布(redistribution)を行っています。

再配布によって、BGPで学習した経路をOSPFに、あるいはその逆を渡すわけです。

しかし、ここで何も制御しないと次のような問題が起こります。

- 支店Vが持つ経路情報(例:10.3.0.0/16)が、BGPで本社に届く。

- 本社のルータは、それをOSPFへ再配布する。

- OSPFでその経路が他のルータへ伝わる。

- さらに、そのOSPF経路が他拠点のルータに届き、再びBGPへ再配布される。

このように、

BGP → OSPF → BGP → OSPF…

と、同じ経路情報がぐるぐると回り続ける状況が発生する可能性があります。

この状態がまさに「ルーティングループ」です。

結果的に、経路が不安定になったり、不要なルートが大量に発生して障害を引き起こします。

こうしたループを防ぐためには、一度再配布された経路情報が、同じプロトコルに戻ってこないように制御する必要があります。

それが本文中にある「経路フィルター」です。

経路フィルターを使って、たとえば、BGPから再配布された経路は、OSPFからはもう一度BGPに戻さない。逆もまたしかり。

といった制限を行うことで、ルーティングループを未然に防ぐことができます。

※ルーティングループとは同じ経路情報がネットワーク内で繰り返し伝播され続け、終了しない状態です。

この状態では、トラフィックが宛先に届かず、ルータや回線に負荷をかけ、通信全体に支障を来します。

(2) 本文中の下線④について、3拠点のL3SWにこの経路情報が届いたときのOSPFのLSAのタイプを答えよ。また、支店VのL3SW3にこのLSAが到達したとき、そのLSAを生成した機器は何か。図1中の機器名で答えよ。

タイプ:Type5 または 外部LSA

機器:ルータ3

該当文を見てみましょう。

全拠点からインターネットへのhttp/https通信ができるように、(ウ)のサブネットを宛先とする経路をOSPFで配布している。この経路情報は、途中BGP4を経由して、④3拠点(本社、支店V、支店W)のルータ及びL3SWに届く。

この文に登場する技術的ポイントを整理すると……。

- 配布される経路情報の宛先は、(ウ)=DMZサブネット。

- この経路は元々データセンターで静的に定義 or 外部から取得された経路。

- データセンター → 他拠点のルータへはBGPで伝わる。

- 他拠点では、ルータからL3SWへOSPFを通じて経路を通知している。

つまり、BGPで受け取った経路情報をOSPFに再配布している。

そのとき、OSPFがどんなLSAを生成するのか?

そして誰がそのLSAを生成したのか?(LSAの発信元)

が問われています。

OSPFでは、内部で学習した経路と、外部から持ち込まれた経路でLSAのタイプが異なります。

| 経路の種類 | LSAのタイプ | 説明 |

|---|---|---|

| OSPF内で学習した経路 | Type 1~3 | ルータLSA(Type1)、ネットワークLSAなど |

| 外部経路(BGPなど) | Type 5 | External LSA(外部LSA)として配布される |

つまり、BGPで学習されたDMZ宛の経路をOSPFに再配布すると、その情報はType5のLSA(外部LSA)としてOSPFネットワーク内に広がります。

Type5 LSAは、以下のような流れで生成されます。

- BGPで外部経路を受け取ったルータが

- OSPFに再配布(redistribution)するときに

- 自身がASBR(Autonomous System Boundary Router)として、

- Type5 LSAを生成してOSPFエリア0に流す

G社の構成では、各拠点のルータ(ルータ2〜4)は、BGPとOSPFの両方を実行しており、データセンターからBGPで伝わってきたDMZ宛の経路をOSPFに再配布しています。

よって、各拠点のルータがType5 LSAを生成しています。

設問では「支店VのL3SW3に届いたLSA」について聞かれているため、支店V内のL3SW3にType5 LSAを生成しているのは、支店Vのルータ=ルータ3ということがわかります。

図1より、支店Vの構成を見ると、

- ルータ3:拠点外との接続およびOSPFルーティング

- L3SW3:支店V内のL3スイッチ

- 経路は、ルータ3 → L3SW3 へ OSPFで伝播される

よって、ルータ3がType5 LSAの生成元で間違いないと考えられます。

つまり最終的な答えはこうなります。

| 項目 | 解答 | 理由 |

|---|---|---|

| タイプ | Type5 または 外部LSA | BGP経路をOSPFに再配布するとType5 LSAが生成されるため |

| 機器 | ルータ3 | 支店VでBGP→OSPF再配布を行うルータであり、Type5 LSAの生成者 |

補足として、Type5 LSAの注意点について見ておきましょう。

Type5 LSAは「全OSPFルータに配布」されるわけではなく、「そのエリア内のOSPFルータ」に伝播されます。

G社ではすべての拠点が「エリア0」に属しているので、OSPFの全域にType5 LSAが広がる構成です。

設問4

[SD-WAN導入検討]について答えよ。

(1) 本文中の下線⑤について、SD-WANコントローラーから送られる情報を二つ挙げ、それぞれ25字以内で答えよ。

①IPsecトンネル確立のためのIPアドレス

②IPsecトンネル確立のための鍵情報

本文の該当箇所はこちらです。

SD-WANコントローラーがSD-WAN装置に配布する主な情報は、SD-WAN装置ごとのオーバーレイの経路情報と、⑤IPsecトンネルを構築するために必要な情報の2種類がある。

この文は明確に、以下の2種類の情報がSD-WANコントローラーから配布されると述べています。

- SD-WAN装置ごとのオーバーレイ経路情報

- IPsecトンネル構築のために必要な情報

今回の設問は、このうち「IPsecトンネル構築に必要な情報」について、「2つ挙げよ(25字以内)」と問うています。

まず、IPsecトンネルを確立するには、最低限次のような情報が必要です。

① トンネル相手のアドレス情報(TE:Tunnel Endpoint)

- IPsecトンネルの端点であるSD-WAN装置のIPアドレス(TE:Tunnel Endpoint)。

- これがわからなければトンネルの接続先が定まらない。

② 鍵情報(暗号化通信のため)

- 通常はIKE(Internet Key Exchange)で使用する鍵(Pre-Shared Keyや公開鍵など)。

- 相手とのセキュアな通信を成立させるために必須。

これらは、IPsec通信における「相手を見つけて」「暗号通信を開始する」ための基本要素です。

つまり、解答①はIPアドレスとなりますが、Tunnel Endpoint(TE)のIPアドレスを指しており、まさに本文中にある

「SD-WAN装置がもつTE情報」

と一致します。

解答②は鍵情報となりますが、「IPsecトンネルを確立」には当然、鍵(Pre-Shared Keyなど)が必要です。

本文中には直接「鍵情報」とは書かれていませんが、「トンネル構築のために必要な情報」として当然含まれます。

つまり答えをまとめるとこうなります。

| 項目 | 解答 | 理由 |

|---|---|---|

| ① | IPsecトンネル確立のためのIPアドレス | Tunnel Endpoint情報 |

| ② | IPsecトンネル確立のための鍵情報 | IKE用の認証・暗号鍵 |

(2) 本文中の下線⑥について、トンネルインタフェースにBFDを設定する目的を、“IPsecトンネル”という用語を用いて35字以内で答えよ。

IPsec トンネルに障害があった場合の検出を高速にする。

設問の趣旨は、

BFD(Bidirectional Forwarding Detection)をトンネルインタフェースに設定する目的を、「IPsecトンネル」という語を使って35字以内で答えよ。

というものです。

BFDとは何か、復習しましょう。

BFD(Bidirectional Forwarding Detection)は、ネットワーク上の経路やリンクの「生存確認(alive check)」を、非常に短い間隔(数十msなど)で行える軽量なプロトコルです。

従来のOSPFやBGPの死活監視に比べて高速に障害を検出できるのが特徴です。

なぜSD-WANのIPsecトンネルにBFDを使うのでしょうか?

SD-WANでは、以下のように複数の経路を使い分けます。

- MPLS回線(安定・高品質)

- インターネット回線(安価・変動あり)

それらをIPsecトンネルで結んでおり、通信品質や可用性に応じてトラフィックのルートを自動で切り替えるのが特徴です。

しかし、もしトンネルに障害が発生しても、何秒もかかって気づいていたのでは、リアルタイム通信に支障が出てしまいます。

そこで登場するのが BFD です。

- IPsecトンネルの状態(到達可能か)を高速にチェック

- 問題があれば即座に経路を切り替える(フェイルオーバー)

上記がBFDの特徴です。

解答例の、

IPsecトンネルに障害があった場合の検出を高速にする。

この文には以下のポイントが含まれています。

| 要素 | 含まれているか |

|---|---|

| IPsecトンネル | (明示) |

| 障害の検出 | (「障害があった場合」) |

| 高速に(=BFDの特徴) | (「高速にする」) |

つまり、設問の条件(用語指定・35字以内)をすべて満たした適切な解答となります。

設問5

[SD-WANトンネル検討]について答えよ。

(1) 本文中の下線⑦について、通常時に本社のPCから支店VのPCへの通信が通過するTEはどれか。図3中の字句で全て答えよ。

TE023, TE032

本文の該当箇所はこちらです。

拠点間の通信は、⑦L社VPNを優先的に利用し、L社VPNが使えないときはインターネットを経由する。

これはSD-WANのトラフィック制御ポリシーについて述べている部分です。

つまり、通常時(=L社VPNが正常なとき)には、L社VPN経由のIPsecトンネルが使用されるという前提です。

図3は、拠点間に張られたIPsecトンネル(TE:Tunnel Endpoint)の接続関係を表した図です。

まず、拠点とSD-WAN装置の対応を確認しましょう。

| 拠点 | SD-WAN装置 |

|---|---|

| 本社 | 装置2 |

| 支店V | 装置3 |

図3では、以下のようなIPsecトンネルが張られています。

- TE023(実線):装置2(本社)↔ 装置3(支店V) via L社VPN

- TE032(実線):装置3(支店V)↔ 装置2(本社) via L社VPN

他に、インターネット経由のトンネル(破線)も存在しますが、これはL社VPNが利用不可のとき用です。

TE(トンネルエンドポイント)の名前について着目してみましょう。

- TE023:装置0 → 装置2 → 装置3、というより「装置2と装置3間のVPN経由トンネル」の識別子と見るべき

- TE032:同上の逆方向(装置3→装置2)

つまり、TE023とTE032は本社と支店Vを結ぶL社VPN経由のIPsecトンネル。

通信経路の流れは、本社のPC → 支店VのPCとなります。

- 通信はSD-WAN装置2(本社)から始まり、SD-WAN装置3(支店V)へ向かいます。

- 通常時はL社VPNが優先されるため、

- 本社 → 支店V:TE023

- 支店V → 本社:TE032

- IPsecトンネルは双方向で確立されており、どちらも通信に使用可能

よって、通常時に通過するTEは TE023, TE032 の2つというのが正解になります。

そもそもなぜ双方向両方答えるのでしょうか?

通信はパケットの送信・応答(ACK)を含む双方向で成立するためというのがポイントの一つです。

また、SD-WAN構成では、各方向のトンネルを個別に識別することがあります。

したがって、双方向ともに使用されるTEをすべて挙げる必要があります。

(2) (1)において支店VのL社VPN接続回線に障害があった場合、本社のPCから支店VのPCへの通信が通過するTEはどれか。図3中の字句で全て答えよ。

TE123, TE132

この設問は、前問(通常時の通信経路)と対比させながら考えるとわかりやすくなります。以下に順を追って丁寧に解説します。

本文中の下線⑦にはこうあります。

拠点間の通信は、⑦L社VPNを優先的に利用し、L社VPNが使えないときはインターネットを経由する。

つまり:

- 通常時:L社VPN経由(実線のTE)

- 障害時:インターネット経由(破線のTE)に切り替える

というSD-WANのフェイルオーバーポリシーが適用されます。

図3で登場する拠点とSD-WAN装置について見てみましょう。

| 拠点 | SD-WAN装置番号 |

|---|---|

| 本社 | 装置2 |

| 支店V | 装置3 |

通常時に使われるTEは、

- TE023:本社→支店V(VPN)

- TE032:支店V→本社(VPN)

上記でした。

しかし、支店VのL社VPN接続が障害になると、これらは使えなくなります。

そこで障害時に使われるTE(インターネット経由)の登場ですね。

図3では、破線で描かれたトンネルが「インターネット経由のIPsecトンネル」を表しています。

その中で、

- TE123:装置2(本社) → 装置3(支店V) via インターネット

- TE132:装置3(支店V) → 装置2(本社) via インターネット

つまり、支店VのL社VPN回線が使えない場合は、この2つのTEを経由して本社との通信が継続されます。

まとめると、

| 状況 | 経由 | TE |

|---|---|---|

| 通常時 | L社VPN | TE023, TE032 |

| 支店V障害時 | インターネット | TE123, TE132 |

ということがわかります。