企業のネットワークにおいて、不正なアクセスや情報漏洩を防ぐためには、単なるパスワードだけでなく、より高度な認証技術が求められます。

そこで登場するのが「IEEE 802.1X」です。ネットワークの入り口で端末やユーザーを認証することで、信頼できる利用者だけに接続を許可し、内部ネットワークの安全性を確保する仕組みです。

石田先生

石田先生「アイイーイーイー」ではなくて「IトリプルE」と読みます。

この記事では、IEEE 802.1Xの仕組み、構成要素、認証の流れ、メリット、注意点までをていねいに解説します。

この記事を読めば、なぜこの技術がセキュリティ対策に欠かせないのかが理解できるでしょう。

IEEE 802.1Xとは

IEEE 802.1Xは、LAN(ローカルエリアネットワーク)や無線LAN(Wi-Fi)におけるユーザー認証のための規格であり、ネットワークにアクセスするすべてのデバイスが、正当なユーザーかどうかを事前に確認する仕組みを提供します。

この認証プロセスによって、不正アクセスやなりすましを効果的に防止し、情報漏洩リスクを低減することが可能になります。

企業、大学、政府機関など、セキュリティが重要視される環境で特に広く導入されています。

IEEE 802.1Xは、有線LAN・無線LANのどちらにも対応しており、VLANで有効です。

また、無線LANの「エンタープライズモード(WPA2-EnterpriseやWPA3-Enterpriseなど)」では、標準的な認証方式として採用されています。

これにより、SSIDごとに個別の認証が行われ、ユーザー単位での細かなアクセス制御が実現可能になります(エンタープライズモードの解説も参考にしてください)。

※エンタープライズモードとは、Wi-Fi(無線LAN)におけるセキュリティ機能の一つで、主に企業や教育機関などで利用される高度なユーザー認証方式です。WPA2-EnterpriseやWPA3-Enterpriseなどがこれに該当します。

エンタープライズモードの復習ができました!

さらに、IEEE 802.1Xの大きな特徴のひとつとして、認証に成功した端末だけが事前に定義されたVLAN(仮想LAN)に動的に割り当てられるという点が挙げられます。

この動的VLAN機能により、ユーザーの所属部署や役職、アクセス権限に応じて接続先のネットワークを自動で切り替えることができ、柔軟かつセキュアなネットワーク運用が可能となります。

たとえば、営業部の社員が社外からVPNを経由して接続した場合でも、社内ネットワークと同じポリシーで安全に利用できる仕組みが構築できます(VLANについてはこちらの解説をご覧ください)。

基本的な構成要素

IEEE 802.1Xは、ネットワークにアクセスする端末を厳密に認証するために、以下の3つの主要な要素で構成されています。

それぞれの役割を理解することで、IEEE 802.1Xの全体像がより明確になります。

①サプリカント(Supplicant)

ネットワークに接続しようとするクライアント端末を指します。たとえば、社員のノートパソコンやスマートフォンなどが該当します。これらの端末にはIEEE 802.1X対応のクライアントソフトウェアが必要で、認証情報(ユーザー名とパスワード、または証明書)を提供する役割を担います。

②オーセンティケーター(Authenticator)

ネットワークの入口で接続要求を受け取るネットワーク機器です。具体的には、スイッチや無線LANアクセスポイントがこれにあたります。オーセンティケーターは、自身では認証を判断せず、認証サーバに情報を中継するブリッジのような役割を果たします。また、認証完了まではネットワーク通信を制限し、不正なアクセスを未然に防ぐ役割も担います。

③認証サーバ(Authentication Server)

ユーザーの認証を実施する中央のサーバです。通常はRADIUS(Remote Authentication Dial-In User Service)サーバが使用され、サプリカントから送られてきた認証情報を基に、データベースやディレクトリサービス(例:Active Directory)を参照して正当性を確認します。加えて、認証に成功した端末に対して適切なアクセス権限を指示することも可能です。

この3つの要素が連携することで、企業ネットワークにおける安全なアクセス制御が実現されています。

IEEE 802.1Xの導入によって、ユーザーや端末ごとにきめ細かなネットワーク管理が行えるようになるのです。

認証の流れ

IEEE 802.1Xを利用してアクセスを認証する流れは、以下のように進みます。

このプロセスを理解することで、どのようにしてネットワークが安全に保たれているのかがわかります。

①サプリカント(端末)が接続要求を送信

利用者の端末(サプリカント)がスイッチやアクセスポイントに接続されると、まずネットワークへの参加要求が行われます。ただしこの時点では、まだネットワーク通信は制限された状態で、外部へのアクセスはブロックされています。サプリカントには802.1X対応のクライアントが必要で、このクライアントがIDや証明書などの認証情報を準備します。

②オーセンティケーターが認証を中継

接続要求を受け取ったオーセンティケーター(VLAN対応スイッチやアクセスポイント)は、ユーザーの認証情報を収集し、RADIUSなどのプロトコルを用いて認証サーバへ転送します。この際、オーセンティケーターはあくまで中継役として機能し、自身で認証の判断を下すことはありません。また、認証完了までの間、端末の通信を最小限に制限します。

RADIUSについては後述します。

③認証サーバがユーザーを認証

認証サーバは、オーセンティケーターから送られてきた情報に基づいて、IDとパスワード、または証明書などを照合します。通常はRADIUSサーバがこの役割を担い、社内のディレクトリサービス(例:Active Directory)と連携して正当なユーザーであるかを確認します。このステップでは、セキュリティを確保するために暗号化された通信が使用されます。

④認証結果をもとにアクセス可否を決定

・認証成功:オーセンティケーターは端末に対してネットワークアクセスを許可します。さらに、利用者の属性情報(部署や役職など)に応じて、適切なVLANへ自動的に割り当てることが可能です。この動的VLANの割り当てにより、ユーザーごとに異なるアクセス権を設定することができます。これはエンタープライズモードの無線LANに割り当てることも可能です。

・認証失敗:ネットワーク接続は拒否され、端末は社内リソースへのアクセスができません。場合によってはゲスト用VLANへ一時的に割り当てるといった設定も可能です。

エンタープライズモードのある無線LANは高価なものなので、家庭用では対応していない場合が多いです。

このようにIEEE 802.1Xを活用することで、ネットワークに接続できる端末やユーザーを厳密に制御でき、許可されたユーザーだけが特定のネットワークにアクセスできるようになります。

結果として、社内ネットワークのセキュリティレベルが大幅に向上します。

使われる認証プロトコル

IEEE 802.1Xの内部では、EAP(Extensible Authentication Protocol)が使用されます。

EAPは柔軟な認証フレームワークであり、さまざまな認証方式をサポートできることが特徴です。

これにより、組織のセキュリティポリシーやインフラ環境に応じて、適切な認証方式を選択することが可能です。

EAPは、実際の認証手段ではなく、異なる認証方式を統一的に運用するための「器」のような役割を果たします。

以下は、IEEE 802.1Xでよく使われるEAP方式の一例です。

- EAP-TLS:クライアントとサーバの両方に証明書を必要とする方式です。非常に高いセキュリティを実現できますが、証明書の管理や配布の手間がかかります。大企業や官公庁で採用されることが多いです。

- EAP-TTLS:サーバ側にのみ証明書を必要とし、クライアントはユーザー名とパスワードで認証を行います。証明書管理の負担を軽減しつつも、一定のセキュリティを維持できる方式です。

- EAP-PEAP(またはPEAP):EAP-TTLSと同様に、サーバ側の証明書を用いてSSLトンネルを確立し、その中でユーザー名とパスワードによる認証を行います。Windows環境で広く使われており、Active Directoryとの親和性が高い点も特徴です。

- EAP-MD5:比較的簡易な認証方式で、ユーザー名とパスワードをハッシュ化して送信します。CHAPに似た仕組みですが、トンネリングや証明書を使わないため、盗聴やリプレイ攻撃に対して脆弱であり、現在ではほとんど使われていません。

その他にも、EEAP-FASTやEAP-PWDなどさまざまな方式が存在しますが、セキュリティの観点からはEAP-TLSやPEAPなど、証明書を活用する方式が推奨されます。

RADIUSとは

RADIUS(Remote Authentication Dial-In User Service)は、もともとはダイヤルアップ接続のために設計されたプロトコルですが、現在ではIEEE 802.1Xの枠組みにおいて広く活用されています。

これはラディウスと読みます。

企業ネットワークや教育機関など、ユーザーごとの厳密なアクセス制御が求められる場面で重要な役割を果たしています。

RADIUSは、ネットワークアクセスの際に必要な「認証」「認可」「アカウンティング(利用記録)」の3つの機能を一括して提供する、認証基盤の中心的存在です。

ユーザーが正規の利用者であるかどうかを確認します。

EAP(Extensible Authentication Protocol)やCHAP(Challenge-Handshake Authentication Protocol)といったプロトコルが使用されますが、CHAPはセキュリティ面の弱さから近年はほとんど使用されておらず、現在はEAPが主流です。

EAPは証明書の利用が可能であり、より強固な認証が可能です。

ユーザーの認証が成功した場合に、そのユーザーにどのようなネットワークリソースへのアクセスを許可するかを決定します。

たとえば、ユーザーの所属部門や職務に応じて、アクセス可能なサーバの制限、通信帯域の制御などが可能になります。

これにより、ネットワークポリシーの動的な適用が実現します。

ネットワークの利用状況を記録・管理します。具体的には、誰が、いつ、どの端末から、どのくらいの時間ネットワークを利用したのかといった情報をログに保存します。

これらの情報は、不正利用の追跡や、リソース使用状況の把握、トラブル時の原因特定、セキュリティ監査などに活用されます。

RADIUSは、オーセンティケーター(VLAN対応スイッチや無線LANアクセスポイントなどのネットワーク機器)と認証サーバの間でやり取りを行います。

認証要求を受けたオーセンティケーターは、サプリカント(クライアント端末)から取得したIDや証明書、パスワードなどの情報をRADIUSプロトコルを使って認証サーバに転送し、その結果を受け取ってネットワークアクセスの可否を判断します。

このような役割分担とプロトコルの連携によって、IEEE 802.1Xは高いセキュリティと柔軟なアクセス制御を実現しており、企業や組織の安全なネットワーク運用に欠かせない存在となっています。

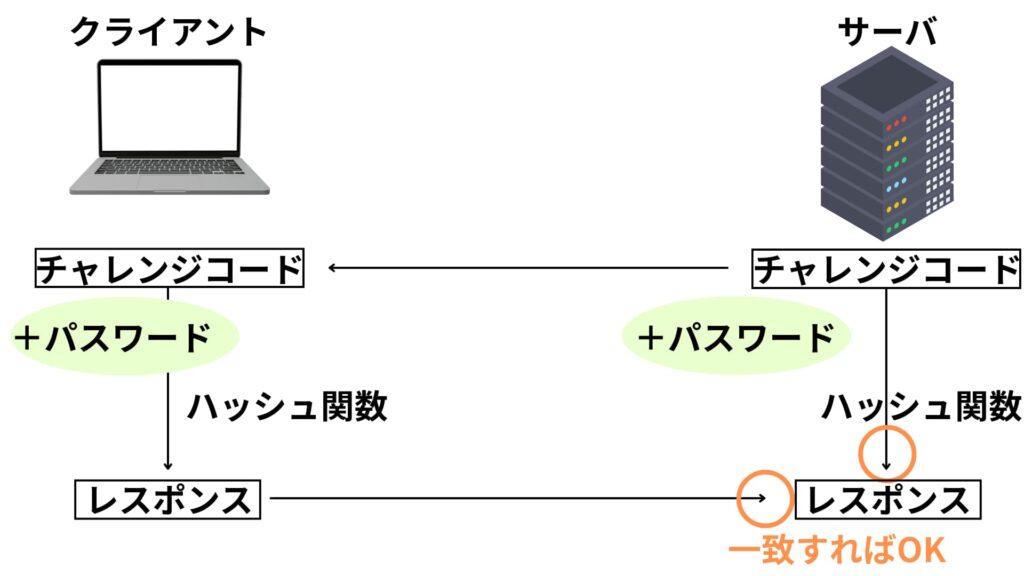

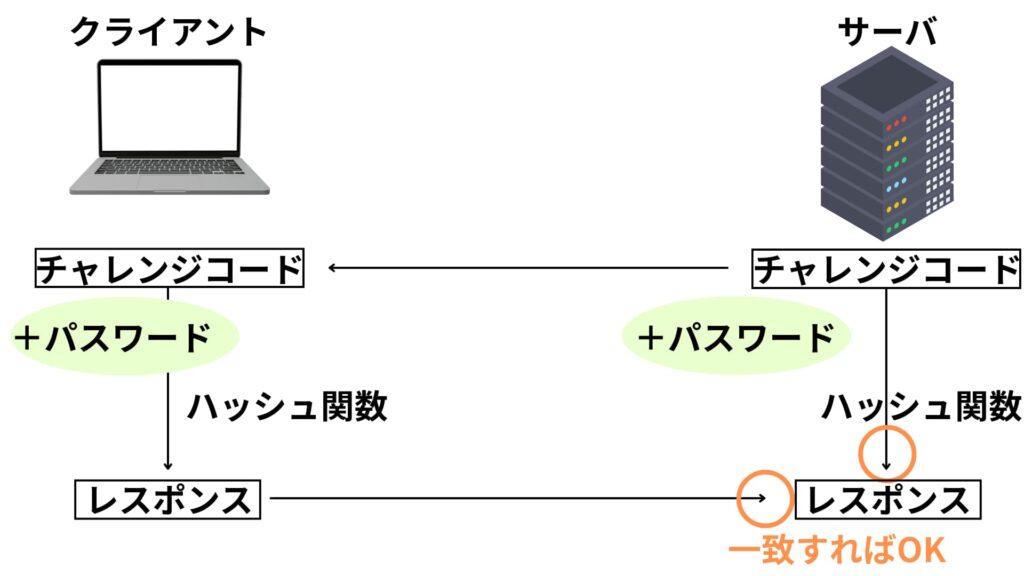

CHAPとは

CHAP(Challenge-Handshake Authentication Protocol)は、ユーザー認証の際にパスワードを平文で送信することなく、安全に通信を行うためのプロトコルです。

この方式は、チャレンジレスポンスと呼ばれる手法を用いており、盗聴やなりすましを防ぐ仕組みとして、かつてはダイヤルアップ接続などで広く用いられていました。

現在では主にEAP(Extensible Authentication Protocol)内部の一方式として使われることがあります。

CHAPにおける認証の流れは以下のとおりです。

- チャレンジコードの送信:認証サーバがクライアント(ユーザー端末)に対して、ランダムに生成したチャレンジコード(ワンタイムの乱数)を送信します。これは都度異なる値となるため、リプレイ攻撃(過去の認証情報を使った不正アクセス)を防ぐ効果があります。

- ハッシュ値の計算:クライアントは、あらかじめ保存されている自身のパスワードと受け取ったチャレンジコードを組み合わせ、MD5などのハッシュ関数に通して認証用のハッシュ値を生成します。

- レスポンスの送信:クライアントは、このハッシュ値をサーバに返信します。重要なのは、この段階でもパスワード自体がネットワーク上に送られることはない点です。

- 検証:サーバ側でも同様のハッシュ計算を行い、クライアントから送信されたハッシュ値と自らの計算結果を照合します。一致すれば認証成功、そうでなければ認証は失敗となります。

このようにCHAPは、パスワードを直接送らないという点でPAP(Password Authentication Protocol)よりも安全とされていましたが、現代のセキュリティ水準では十分とは言えません。

特に、使用されるハッシュ関数が固定であることや、パスワードの再利用に依存している点がリスクとされます。

そのため、現在ではTLSを使った暗号化やデジタル証明書を用いるEAP-TLS、EAP-PEAPなどの方式がより安全とされ、IEEE 802.1Xの環境でもCHAPはほとんど使用されなくなっています。

ただし、CHAPの認証メカニズムは、認証技術を学ぶ上での基礎として重要であり、他のプロトコルの設計思想にも影響を与えた要素を多く含んでいます。

EAPとは

EAP(Extensible Authentication Protocol)は、IEEE 802.1Xで使用される認証フレームワークで、様々な認証方式をサポートできる柔軟性を持っています。

もともとはPPP(Point-to-Point Protocol)などの通信プロトコル上で使われていたもので、ダイヤルアップ接続やVPN環境でも利用されてきました。

現在では、IEEE 802.1Xを利用したネットワークアクセス制御や、Wi-Fi認証において重要な役割を担っています。

EAP自体は、個別の認証手段を提供するものではなく、様々な認証方式を統一的にやり取りするための「枠組み(フレームワーク)」として機能します。

これにより、導入環境やセキュリティポリシーに応じて、柔軟に認証方式を選べるのが大きな特徴です。また、

RADIUSなどのプロトコルと連携することで、サプリカント、オーセンティケーター、認証サーバ間のやり取りを標準化し、安全なネットワーク接続を実現します。

特にEAPの強みは、デジタル証明書を活用できる点にあります。

これにより、従来のIDとパスワードだけでは実現できなかった強固な本人確認やデバイス認証が可能となり、企業のゼロトラスト化やセキュリティの高度化に大きく貢献しています。

現在では、多くの組織がEAPベースの認証方式を主流として採用しており、IEEE 802.1X環境では必須の仕組みといえます。

EAPの主な認証方式は以下の通りです。

- EAP-MD5:パスワードをMD5ハッシュ化して送信する方式で、シンプルかつ導入が容易ですが、暗号化が施されないため現在では推奨されていません。CHAPと同様の仕組みをベースとしており、中間者攻撃に対して脆弱です。

- EAP-PEAP:TLS(Transport Layer Security)によって保護されたトンネル内で、IDとパスワードをやり取りする方式です。クライアント側には証明書が不要なため、導入コストが低く、Windowsのドメイン環境との親和性が高いため企業利用で多く採用されています。

- EAP-TLS:クライアントとサーバの両方で証明書を用いる方式です。非常に高いセキュリティを実現でき、ユーザー認証だけでなくデバイス認証も行えるため、ゼロトラストネットワークの構築にも適しています。ただし証明書の配布や管理のためのPKI(公開鍵基盤)が必要です。

- EAP-TTLS:サーバ証明書のみに依存し、TLSトンネル内でID・パスワードや他のEAP方式を用いて認証を行う柔軟な方式です。クライアントに証明書を配る必要がないため、PEAPと並んで導入のしやすさとセキュリティのバランスが評価されています。

- EAP-FAST:Ciscoが開発した方式で、TLSのような安全な通信路を使いながらも、クライアント証明書を不要とし、代わりにPAC(Protected Access Credential)と呼ばれる資格情報を使って認証を行います。企業向けに設計された方式で、効率的かつ比較的安全な認証が可能です。

このようにEAPは、幅広い認証ニーズに対応できる高度に拡張可能なフレームワークです。

IEEE 802.1Xを基盤とするネットワークセキュリティにおいて、EAPは多様な認証方式を柔軟に取り入れながら、今日の企業や組織が求める堅牢なアクセス制御を実現する上で、極めて重要な役割を果たしています。

IEEE 802.1Xのメリット

IEEE 802.1Xには、ネットワークのセキュリティを強化し、管理を効率化するための多くの利点があります。

まず、不正なデバイスの接続を防止できる点が大きな特徴です。

未認証の端末はネットワークにアクセスできないため、ウイルスに感染した機器や許可されていない私物端末の侵入をブロックし、社内ネットワーク全体の安全性を保つことができます。

また、認証ログを記録することで、いつ・誰が・どの端末で接続したかを把握することが可能です。

この情報は、不正アクセスの調査や情報漏洩時の追跡に活用でき、セキュリティ監査やコンプライアンス対応にも役立ちます。

さらに、認証後にユーザー属性や部門に応じてアクセス可能なネットワークを動的に割り当てることができるため、柔軟なアクセス制御が可能になります。

たとえば営業部門と開発部門で異なるネットワークポリシーを適用することで、必要なリソースへの接続だけを許可するような細やかな管理が実現できますね。

IEEE 802.1Xは、有線・無線を問わず利用できるため、Wi-FiやLANケーブル接続などあらゆるネットワーク環境で統一されたセキュリティポリシーを構築することが可能です。

これにより、ネットワーク構成が複雑な大規模環境でも一貫した運用がしやすくなります。

最後に、ゼロトラストネットワークを実現するための基盤としてもIEEE 802.1Xは有効です。

ゼロトラストの考え方では「すべてのアクセスを信頼せず検証する」ことが基本となるため、IEEE 802.1Xのように毎回の接続で認証を実施する仕組みは、その前提条件を満たすものとして非常に重要です。

このように、IEEE 802.1Xはセキュアなネットワーク運用を支える基盤として、多くの組織で採用されています。

IEEE 802.1Xの導入時の注意点

IEEE 802.1Xを導入するにあたっては、いくつかの技術的・運用的な課題を事前に把握し、適切な準備を行うことが重要です。

まず、クライアント端末に対してサプリカント(認証ソフト)の設定が必要です。

特に証明書ベースの認証方式を採用する場合は、各端末に証明書を配布し、適切にインストールする作業が必要となります。

大規模な導入ではこの作業が膨大になるため、展開の効率化を図る仕組みも求められますね。

また、認証サーバの可用性も重要なポイントです。

ネットワークへの接続可否を左右するため、サーバがダウンすれば全社の通信が停止するリスクもあります。

そのため、冗長構成やバックアップサーバの設置など、障害に備えた設計が求められます。

加えて、IEEE 802.1Xを利用するには、ネットワーク機器側も対応していなければなりません。

古いスイッチやアクセスポイントなどが非対応の場合は、機器の更新が必要になる可能性があります。

導入前には、社内ネットワーク環境の現状を把握する調査を十分に行うことが不可欠です。

さらに、導入や運用にはネットワークやセキュリティに関する一定レベルの知識が必要です。

証明書の管理、RADIUSサーバの設定、ポリシーの設計など、専門的なノウハウを要する作業が多く含まれるため、必要に応じて外部ベンダーとの連携や教育体制の整備も検討すべきです。

まとめ

IEEE 802.1Xは、有線・無線を問わず利用できる認証基盤として、企業や大学、官公庁など、セキュリティを重視する多くの現場で導入されています。

ネットワークに接続する端末やユーザーを認証し、アクセス制御を行うことで、不正利用の防止や情報漏洩リスクの低減に大きく貢献します。

特に、EAPを用いた柔軟な認証方式の選択が可能である点や、ユーザー属性に応じた動的なネットワーク制御が実現できる点は、運用面における大きな利点です。

また、RADIUSやCHAPなどの関連プロトコルと連携することで、認証・認可・アカウンティングを統合的に管理できる点も注目すべきポイントです。

一方で、導入にあたってはネットワーク機器の対応状況や、認証サーバの冗長構成、証明書の配布と管理など、多くの要件を満たす必要があります。

運用には一定の専門知識も求められるため、計画的な設計と社内外の連携体制が重要です。

総じて、IEEE 802.1Xはゼロトラストネットワーク構築の第一歩としても有効な技術であり、信頼性の高いセキュリティ環境を実現するうえで、今後も広く活用されていくでしょう。