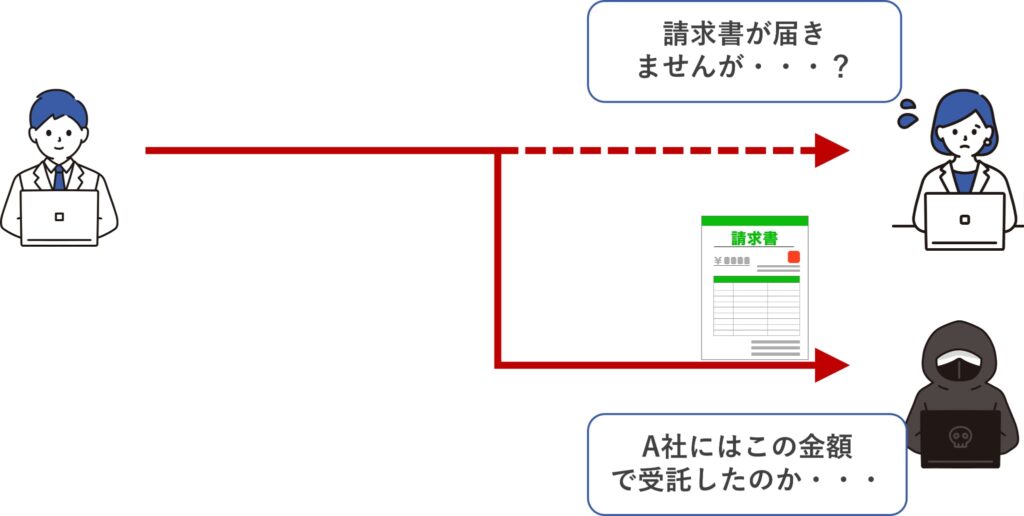

私たちが日常的に利用するインターネットや電子メール、無線LANなどの通信は、第三者に盗み見られないように暗号化されています。

暗号化されていないと、大切な通信内容が他人に盗み見られてしまいますもんね。

暗号化の中でも代表的な仕組みの一つが「共通鍵暗号方式」です。これは、同じ鍵を使って情報を暗号化・復号するというシンプルながらも強力な技術で、古くから多くのシステムに用いられています。

この記事では、共通鍵暗号方式の基本から代表的なアルゴリズムまでを詳しく解説します。

共通鍵暗号方式とは

共通鍵暗号方式(きょうつうかぎあんごうほうしき)は、暗号化と復号の両方に同じ鍵(共通鍵)を使用する暗号方式です。

この方式では、通信の送り手(送信者)と受け手(受信者)が、あらかじめ安全な手段で共通の鍵を共有しておく必要があります。

暗号化されたデータは、鍵が一致しないと復号することができないため、第三者による盗聴や改ざんを防ぐ効果があります。

たとえば、あるメッセージを送信する際に「鍵A」を使って暗号化した場合、そのメッセージを受け取った側も同じ「鍵A」を使って復号する必要があります。

逆に言えば、受信者が「鍵A」を持っていなければ、そのメッセージの内容を元に戻すことはできません。

これは、暗号文そのものが外部に漏れても、鍵が漏洩しない限り内容を解読されないという、非常に強力なセキュリティを提供する仕組みです。

このような特性により、共通鍵暗号方式は古くから情報セキュリティの基本技術として使われてきました。

特に、リアルタイム性が求められる環境や、膨大なデータを処理する場面において、高速で処理できる点が大きな強みとなります。

しかしながら、鍵を安全にやり取りするための「鍵配送」の方法には注意が必要であり、それがこの方式の最大の課題でもあります。

共通鍵暗号方式の流れ

共通鍵暗号方式は、その名の通り「共通の鍵」を使って暗号化と復号を行うため、事前に鍵を共有する必要があります。

この方式は処理が高速であり、大量のデータを効率よく扱うことができますが、鍵の管理には細心の注意が求められます。

ここからは、共通鍵暗号方式における通信の典型的な流れを4つのステップに分けて解説します。

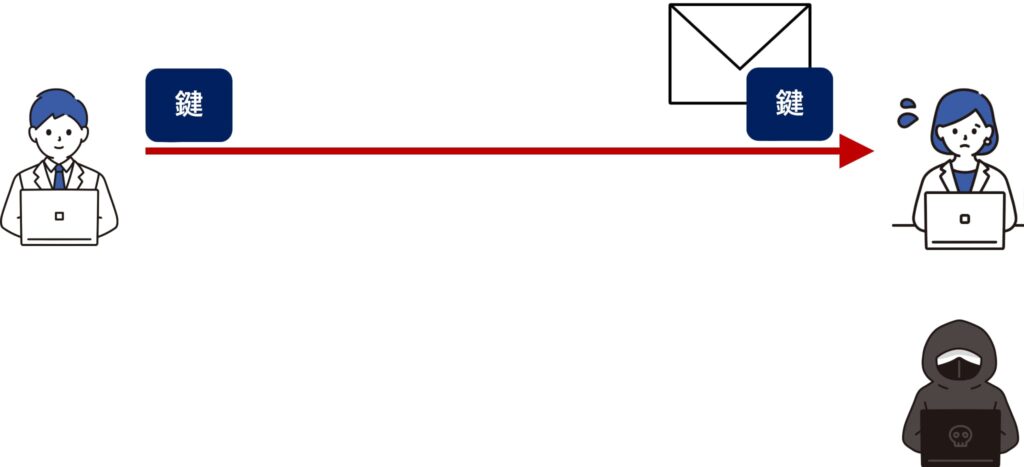

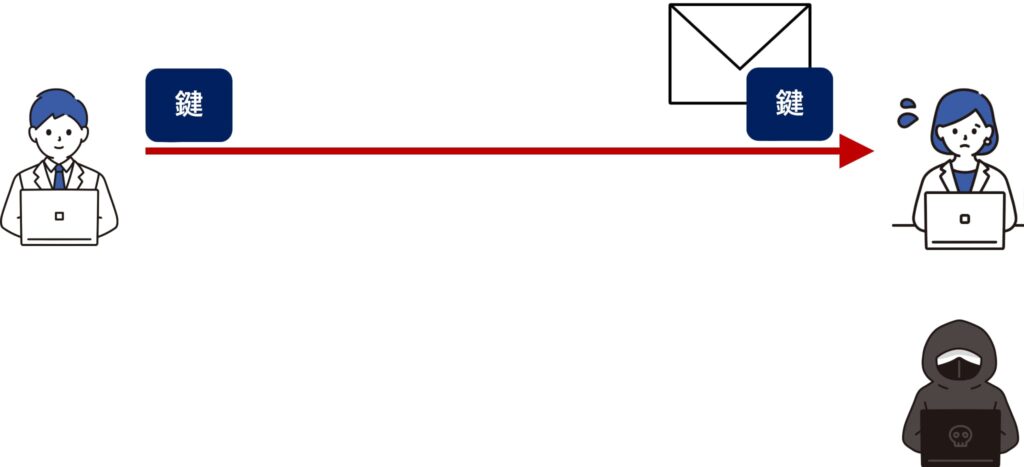

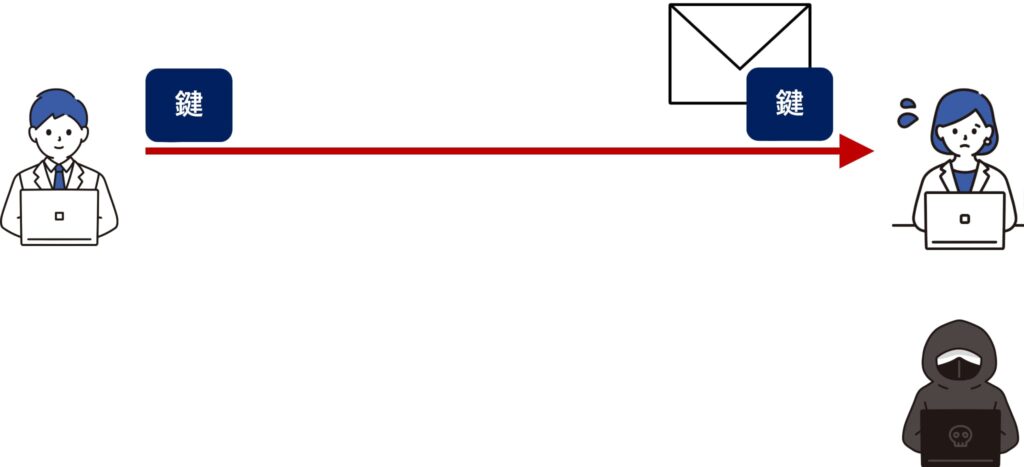

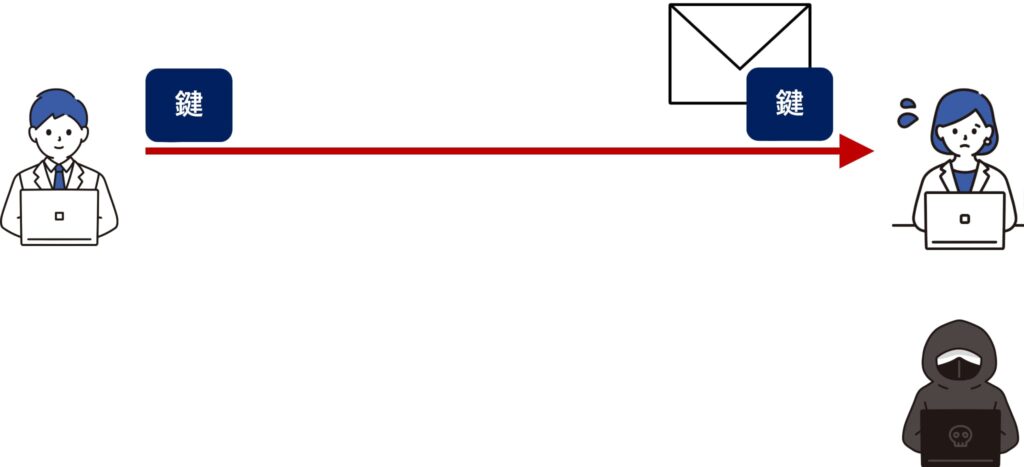

ステップ1:鍵の共有

最初に、送信者と受信者は共通鍵を安全に共有する必要があります。これは事前に直接手渡しするか、信頼できるセキュアな通信手段を使って行います。

ここが共通鍵暗号方式のもっとも重要なポイントです。

セキュリティを確保するためには、物理的に安全な経路や、事前に合意されたプロトコルを利用することが重要です。

鍵が漏洩すれば、以後のすべての通信が危険にさらされるため、鍵のライフサイクル管理も必要になります。

ステップ2:暗号化の実施

送信者は、共有した共通鍵を使ってメッセージを暗号化します。

暗号化処理では、平文(plaintext)を暗号文(ciphertext)に変換するアルゴリズムが使用され、AESなどの安全なアルゴリズムが用いられることが一般的です。

この段階で、第三者が内容を読み取れないよう完全に保護されます。

また、メッセージの整合性を担保するために、ハッシュ関数やMAC(Message Authentication Code)を併用する場合もあります。

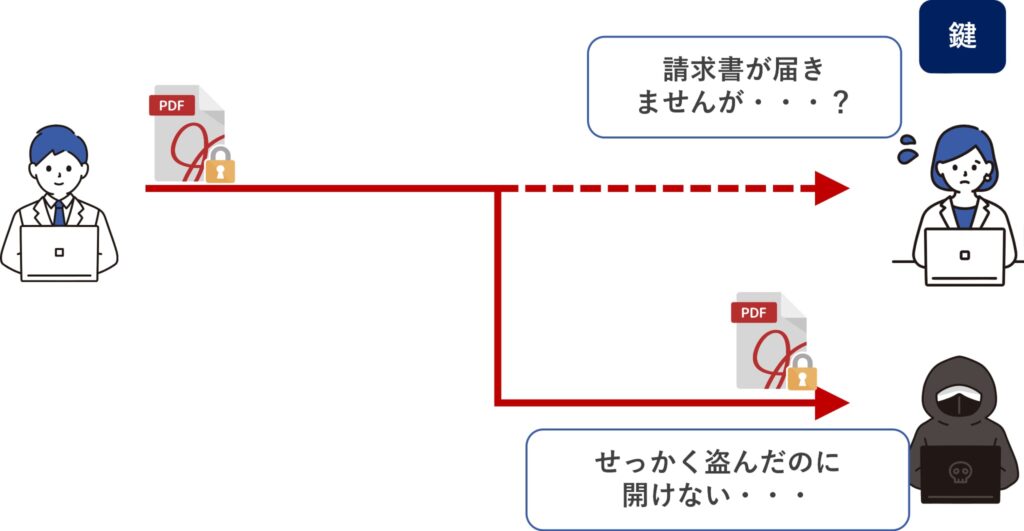

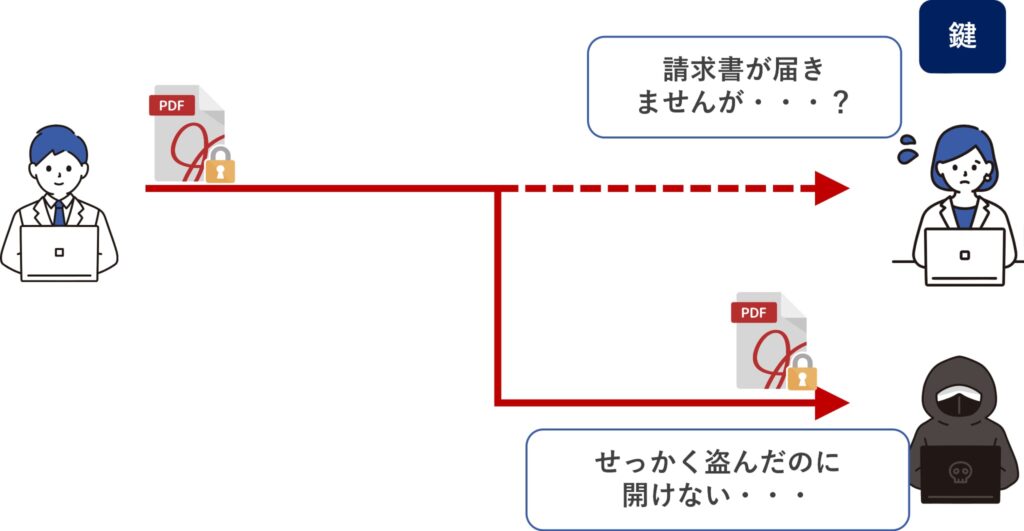

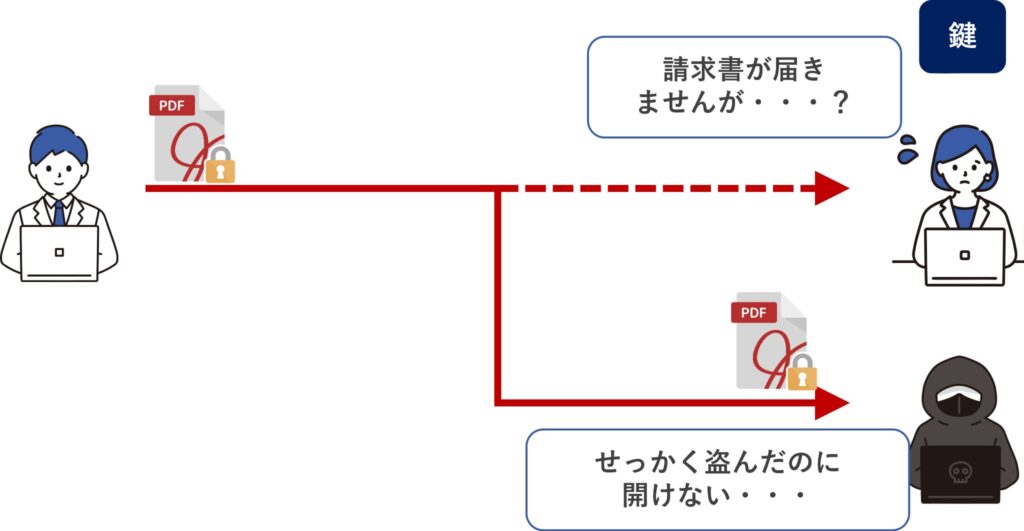

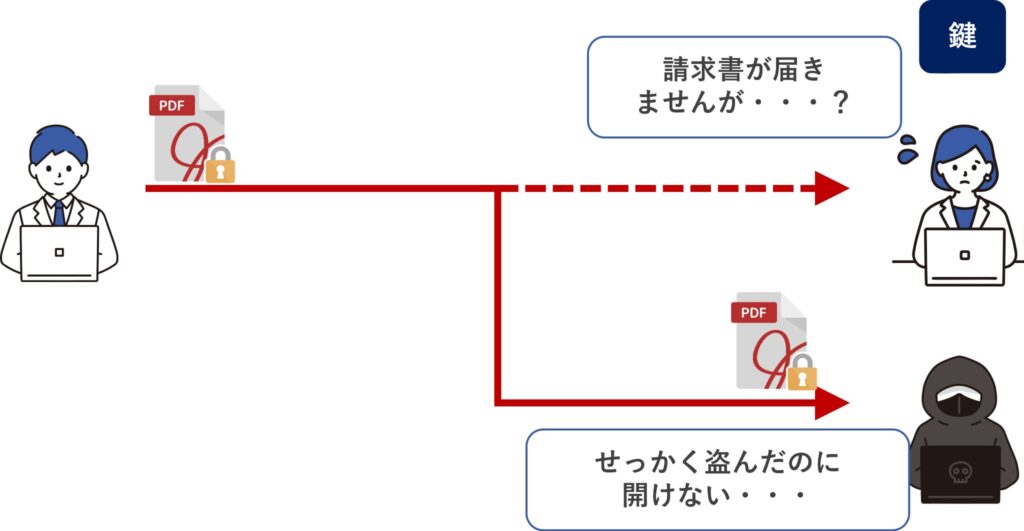

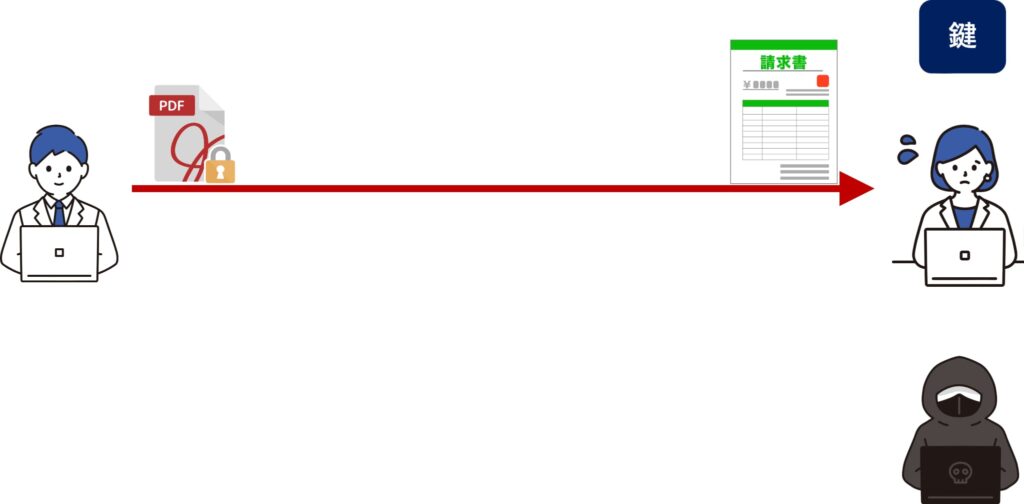

ステップ3:暗号文の送信

暗号化されたメッセージ(暗号文)をネットワークを通じて受信者に送信します。

暗号文は通常、電子メール、ファイル転送、インターネット通信などさまざまな手段を通じて送られます。

途中で第三者に傍受された場合でも、暗号の安全性が保たれていれば内容を読み取られる心配はありません。

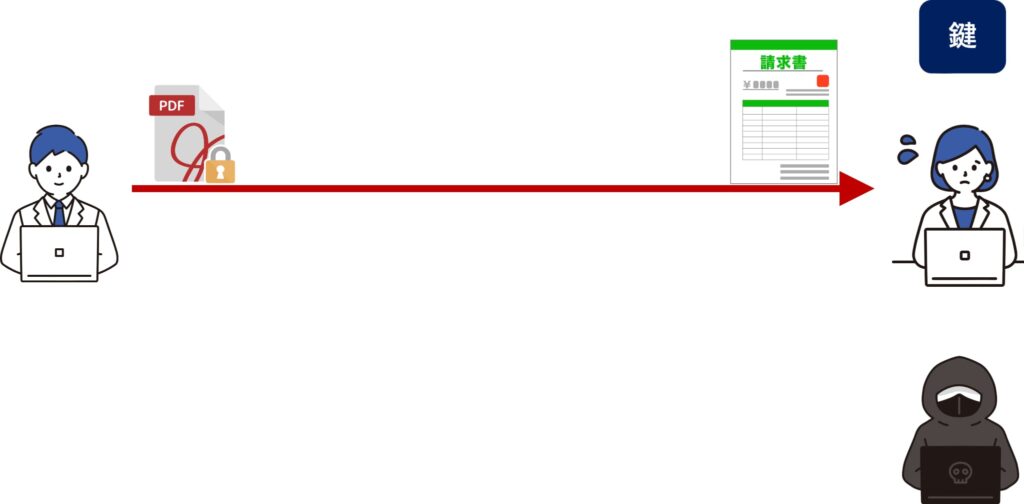

ステップ4:復号の実施

受信者は、あらかじめ共有していた共通鍵を使って暗号文を復号します。

復号とは、暗号文を元の平文に戻す処理であり、使用されるアルゴリズムは暗号化時と同一です。

鍵が一致すれば正しく復号され、元のメッセージを読み取ることができます。逆に、鍵が異なれば誤った情報となり、正確な復元はできません。

このように、共通鍵暗号方式は単純な仕組みでありながら、高速かつ効率的に情報を守ることができます。

ただし、鍵の共有方法には工夫と管理体制が求められ、運用における注意が欠かせません。

主な共通鍵暗号アルゴリズム

ここからは、代表的な共通鍵暗号アルゴリズムを紹介します。

それぞれのアルゴリズムには、開発の背景や構造、安全性、用途における特徴があり、目的や利用環境に応じた選択が重要です。

AES(Advanced Encryption Standard)

DESの後継として2001年にNISTによって標準化されたアルゴリズムで、Rijndael(ラインダール)暗号をベースとしています。

128ビットの固定ブロック長に対し、128・192・256ビットの鍵長が利用可能です。

10~14ラウンドの置換・転置操作を通じて暗号化が行われ、セキュリティ、柔軟性、高速性を兼ね備えているため、現在では最も広く使用される共通鍵暗号方式です。

Wi-FiのWPA2やSSL/TLSなどでも採用されています。

RC4(Rivest Cipher 4)

ストリーム暗号の一種で、鍵ストリームを生成して逐次的に平文とXOR演算することで暗号化を行います。

高速な処理が特徴で、一時期はSSL/TLSなどでも使われていましたが、鍵スケジューリングの偏りや、初期出力の脆弱性により安全性に問題があるとされ、現在ではほとんど使われていません。

IETFなどの規格からも非推奨とされています。

DES(Data Encryption Standard)

1970年代に米国のNIST(当時はNBS)によって標準化された、ブロック長64ビット・鍵長56ビットの共通鍵暗号方式です。

暗号化処理は16回のFeistel構造ラウンドで構成されており、一時期は政府や民間でも広く採用されていました。

しかし2000年頃から、56ビットという鍵長の短さから総当たり攻撃(ブルートフォースアタック)に対して脆弱であるとされ、危険性が指摘されています。

3DES(Triple DES)

DESの強化版であり、1つのブロックに対してDESを3回適用する方式です。

通常は「暗号化→復号→暗号化(EDE方式)」の手順で行われ、実質的に鍵長が112ビットまたは168ビットとなります。DESよりは安全性が高いものの、3回の暗号処理が必要なため計算コストが高く、処理速度が遅くなりがちです。

現在では新たなシステムでの使用は推奨されていません。

ブロック暗号方式とストリーム暗号方式

共通鍵暗号方式には、大きく分けて「ブロック暗号方式」と「ストリーム暗号方式」の2つの種類があります。

これらは、データをどのように分割・処理するかという点で異なります。

ブロック暗号方式

ブロック暗号方式では、固定サイズ(たとえば128ビットや64ビット)のデータブロック単位で暗号化処理を行います。

元のメッセージが複数のブロックに分割され、それぞれが個別に、あるいは特定の連鎖方式(モード)に従って暗号化されます。

代表的なブロック暗号としては、DES、3DES、AESなどがあります。

この方式は、構造がしっかりしており、セキュリティ面で優れている点が特徴です。

ただし、ブロック単位での処理となるため、リアルタイム性が求められる場面では遅延が発生する可能性があります。

ストリーム暗号方式

一方、ストリーム暗号方式は、データをビットやバイト単位で連続的に暗号化していきます。

鍵ストリームと呼ばれる疑似乱数列を生成し、それを元のデータとXOR演算することで暗号化します。

RC4はこの方式の代表例です。

ストリーム暗号は、高速かつ処理が軽量であることから、音声通信やリアルタイム通信などの用途に適しています。

ただし、鍵や初期化ベクトル(IV)の取り扱いを誤るとセキュリティが著しく低下するため、慎重な設計が必要です。

ストリーム暗号の一種で、鍵ストリームを生成して逐次的に平文とXOR演算することで暗号化を行います。

高速な処理が特徴で、一時期はSSL/TLSなどでも使われていましたが、鍵スケジューリングの偏りや、初期出力の脆弱性により安全性に問題があるとされ、現在ではほとんど使われていません。

IETFなどの規格からも非推奨とされています。

まとめ

共通鍵暗号方式は、同一の鍵を用いて暗号化と復号を行う、効率的で実用性の高い暗号方式です。

特にAESのような高度なアルゴリズムは、安全性と高速性のバランスに優れており、現在でもWi-FiやVPN、ファイル暗号化など多くの分野で広く活用されています。

一方で、この方式の最大の弱点は「鍵配送の難しさ」にあります。

いかにして共通鍵を安全に通信相手と共有するかが、実装の鍵を握ります。

そのため、共通鍵暗号方式は単体ではなく、公開鍵暗号方式と組み合わせて使用されるケースも増えています。

今後も、セキュリティと利便性の両立が求められる中で、共通鍵暗号方式は重要な役割を担い続けるでしょう。

基本をしっかりと理解し、用途に応じた適切な運用が求められます。