現代のインターネット社会において、情報漏洩や不正アクセスといった脅威は日常的に存在しています。

こうしたリスクに対抗するため、私たちは様々なセキュリティ技術を活用しています。

その中でも、最前線でネットワークを守る存在として欠かせないのが「ファイアーウォール」です。

この記事では、ファイアーウォールの役割や仕組み、種類などをていねいに解説し、なぜ導入が重要なのかを詳しく見ていきます。

ファイアーウォールとは?

ファイアーウォールという名称は、もともと建物などで火災時に延焼を防ぐための「防火壁(fire wall)」に由来します。

これが転じて、ネットワークにおいて不正アクセスや外部からの攻撃から内部システムを守る「デジタルの防火壁」として使われるようになりました。

ほんとだ、外部からのアクセスを遮断していますね!

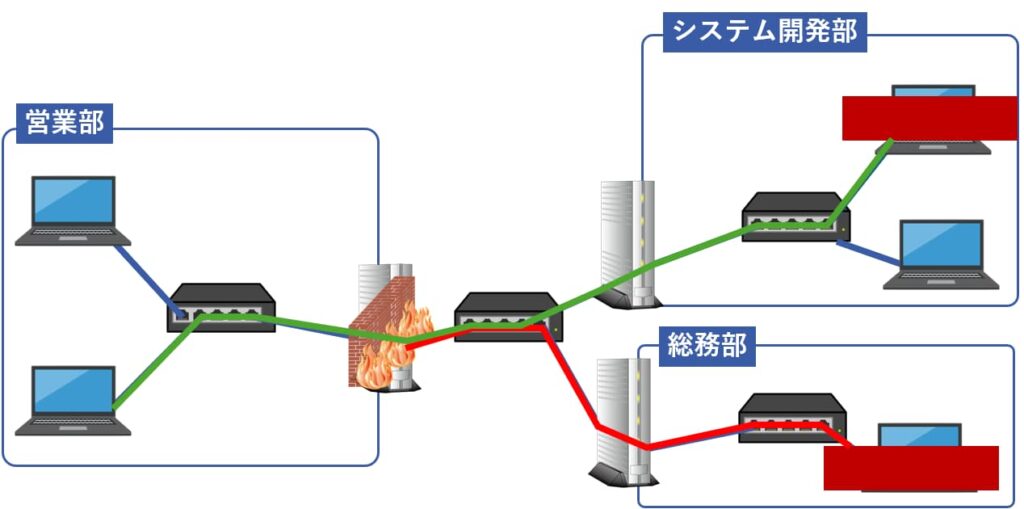

ファイアーウォールは、コンピュータネットワークにおいて、内部ネットワークと外部ネットワークとの間で通信の制御を行うセキュリティシステムです。

外部からの不正アクセスや、内部からの情報漏洩を防ぐために用いられ、ネットワークの安全性を高める役割を果たします。

ファイアーウォールの主な機能

ファイアーウォールは主に以下のような機能を持ち、複数のレイヤーでセキュリティを確保します。

これにより、多様化・巧妙化するサイバー攻撃に対しても柔軟に対応できます。

ネットワークに接続するすべてのデバイスが安全に通信できるよう、包括的な防御ラインとしての役割を果たします。

パケットフィルタリング

通信データ(パケット)のヘッダ情報(送信元IPアドレス、宛先IPアドレス、ポート番号、プロトコルなど)を基に、通過を許可するか拒否するかを判断します。

管理者はこのルールをカスタマイズすることで、特定の通信のみを通過させるように設定できます。

そのお陰で、マルウェアや不正アクセスといった「リスクのある通信」をネットワークの入口でシャットアウトすることができるんですね。

さらに、通信の方向(インバウンド/アウトバウンド)やフラグの有無(SYNフラグなど)もフィルタリング条件に含めることが可能で、細かな制御を実現します。

高度なパケットフィルタリングでは、トラフィックの量や異常なパターンも検知対象に含めることで、より堅牢な防御が可能になります。

細かくフィルタリングすることが可能なのですね。

ステートフルインスペクション

単なるパケットの情報だけでなく、通信の状態(セッション)を監視する技術です。

通信の開始から終了までを追跡し、正当なセッションと判断された通信のみを許可します。

この機能は、一度許可された接続に対する応答を自動的に認識するため、セキュリティと利便性の両立を実現します。また、不審なセッションの途中からの介入も防止できます。

通信を見守ってくれているんですね!

ステートフルインスペクションでは、セッションテーブルにより各通信の状態を記録・管理しており、正規のセッションに基づいたパケットのみを通過させることが可能です。

これにより、セッションハイジャックやリプレイ攻撃といった手口にも対応できるようになります。

アプリケーション層フィルタリング

HTTPやFTPなど、アプリケーションレベルのプロトコルに対しても制御を行えるため、より詳細なセキュリティ対策が可能です。

たとえば、特定のURLやファイル形式をブロックしたり、特定のユーザーや時間帯に応じてアクセス制限を設けるといった運用も可能です。

これにより、業務時間外の不要なサイトアクセスや情報漏洩リスクのあるダウンロードを防げます。

加えて、ディープパケットインスペクション(DPI)技術を活用すれば、アプリケーション層での通信内容の解析もできるようになり、マルウェアの検出やキーワードによるコンテンツフィルタリングも行えます。

アプリケーションごとの挙動を把握できることで、きめ細かな制御と対策が実現します。

NAT(Network Address Translation)

内部ネットワークに接続されている機器のプライベートIPアドレスを、インターネット通信の際にグローバルIPアドレスに変換することで、外部から内部構成を見えなくする技術です。

これにより、攻撃者が内部ネットワークの詳細を把握することが困難になり、セキュリティが大きく向上します。

また、IPアドレスの節約にもつながるという副次的なメリットもあります。

NATは以前も学習しましたね。

この記事でしたね。この機会に復習しておきましょう。

NATにはさらに、1対1のスタティックNATや、複数デバイスを1つのグローバルIPで通信させるNAPT(IPマスカレード)などの応用形態があり、組織の通信形態に応じた柔軟な構成が可能です。

これにより、限られたIPリソースを有効に活用しつつ、セキュリティも確保できます。

ファイアーウォールによる通信制御の流れ

ファイアーウォールは、通信の安全性を保つために、ネットワーク上を流れるパケット(データの断片)を検査し、その通過の可否を判断します。

この機能により、外部からの攻撃や内部からの意図しない情報漏洩を防ぐことが可能となります。

中でも「パケットフィルタリング」は、最も基本的かつ重要な制御手段のひとつです。

パケットフィルタリングの仕組み

ファイアーウォールでは、ネットワークを通過する全てのパケットのヘッダ情報をチェックし、定義されたルールと照合します。

パケットがそのルールに適合するか否かにより、通過させるか遮断するかを判断します。

これを「パケットフィルタリング」と呼び、静的に設定されたポリシーだけでなく、動的な条件にも対応可能な高度な機能を備えることもあります。

例えば、定期的なスキャンや未知の通信経路の遮断、不審な宛先への通信の検出などもパケット単位で行えます。

また、特定のアプリケーションが使用するポート番号を狙った攻撃を検知し遮断するなど、きめ細かな制御が実現します。

ファイアーウォールは、必要な通信のみを許可し、不審な通信を初動で排除するフィルターとして機能するのです。

フィルタリングテーブルとは?

パケットフィルタリングの判断基準として使用されるのが「フィルタリングテーブル」です。

これは、管理者によって設定された多数のルールをリスト化したもので、それぞれに優先度が割り振られており、パケットは上から順にルールと照合されます。

以下は、典型的なフィルタリングテーブルの例です。

| 優先度 | 送信元IPアドレス | 宛先IPアドレス | プロトコル | 送信元ポート | 宛先ポート | 処理 |

|---|---|---|---|---|---|---|

| 1 | 192.168.1.5 | 10.0.0.1 | TCP | 任意 | 22 | 許可 |

| 2 | 任意 | 任意 | TCP | 任意 | 80 | 許可 |

| 3 | 任意 | 任意 | 任意 | 任意 | 任意 | 拒否 |

この表は簡略化された例ですが、実際には数十、数百に及ぶルールが設定されていることも少なくありません。

条件の優先度は極めて重要で、曖昧なルールが上位にあると誤って許可または拒否される可能性があるため、慎重な設計が必要です。

通信の許可・拒否を判断する代表的な項目として、以下の5つの情報が挙げられます。

- 宛先IPアドレス

- 送信元IPアドレス

- 宛先ポート番号

- 送信元ポート番号

- プロトコル(TCP/UDPなど)

加えて、タイムレンジ(時間帯による制限)やインターフェース(LAN/WANの別)、通信方向(インバウンド/アウトバウンド)などを条件とすることも可能です。

これにより、より複雑で高度なセキュリティポリシーの運用が実現されます。

こうして、ファイアーウォールはシステムの入口に立ちはだかる門番のように、不要かつ危険な通信を初期段階で排除し、安全かつ安定したネットワークの基盤を支えているのです。

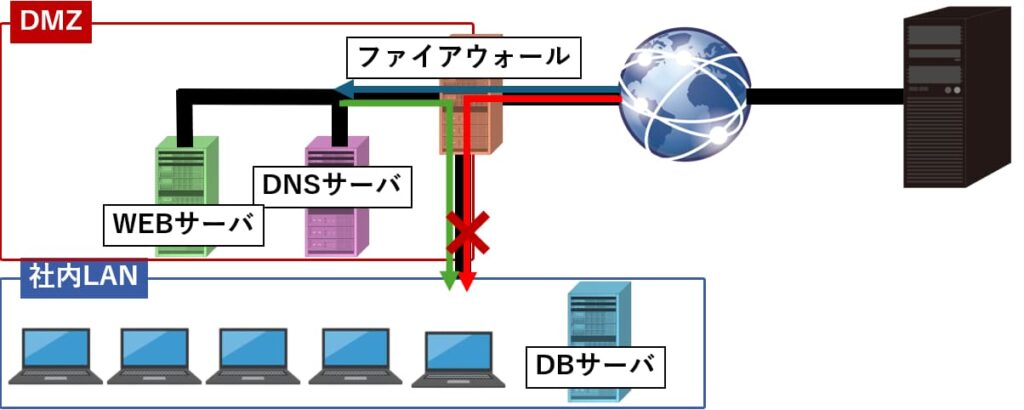

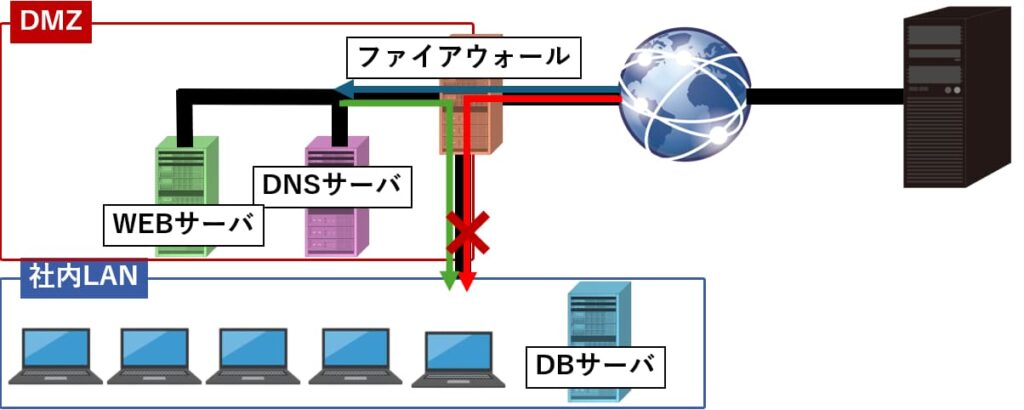

DMZ(非武装地帯)とは?

DMZ(DeMilitarized Zone:非武装地帯)とは、インターネットと内部ネットワークの間に設けられる中間的なネットワーク領域を指します。

元々は軍事用語で、敵対する勢力同士の間に設けられた緩衝地帯を意味していましたが、情報セキュリティの分野でもその考え方が応用されています。

つまり、インターネットと社内ネットワークという“相反する2つの世界”を隔てる安全地帯のようなものです。

DMZに置かれたサーバは外部からアクセスすることもできるんですね。

一方で、社内LANには外部からのアクセスを完全に遮断するようになっていますね。

DMZの構成と役割

DMZは、ファイアーウォールを活用して物理的または論理的に構成されます。

一般的な構成として、1台のファイアーウォールでインターネット、内部ネットワーク、DMZの3つを分離する方法があります。

この場合、ファイアーウォールは3つのネットワークインターフェース(外部、内部、DMZ)を持つ必要があり、適切なルーティングとアクセス制御を行います。

ただし、使用するファイアーウォール機器によっては、インターフェース数が制限されており、3インターフェース構成をとることができない場合もあります。

その場合には、2台のファイアーウォールを用いて構成する方法が採られるのですね。

1台目のファイアーウォールがインターネットとDMZを分離し、2台目のファイアーウォールがDMZと内部ネットワークを保護するという二重構成です。

このように、ファイアーウォール1台で構成できる場合と、2台構成が必要になる場合があり、ネットワーク機器の機能やセキュリティ要件に応じて適切な設計を行うことが重要です。

代表的な三層構成は以下の通りです。

- インターネットとDMZの間

- DMZと内部ネットワークの間

- インターネットと内部ネットワークの間(直接通信は禁止)

DMZには、外部にサービスを提供する目的で運用されるサーバを配置します。

自社のホームページなどは外部に提供するサービスの典型的な例ですね。

これに該当する代表的なサーバには、以下のようなものがあります。

- Webサーバ(ホームページの公開など)

- メールサーバ(送受信の中継)

- DNSサーバ(名前解決)

- FTPサーバ(ファイル配布

これらは、インターネット経由で多くのユーザーからアクセスされることを想定したシステムであり、セキュリティを確保しつつも公開性を求められる特別な存在です。

DMZに置くことで、これらのサーバが攻撃されても、内部ネットワークへ直接影響を及ぼさないように隔離することができます。

DMZに置いてはいけないもの

逆に、外部に公開すべきではないサーバ、特に「機密情報を扱うデータベースサーバ」などはDMZに配置すべきではありません。

DMZは外部と接続されている性質上、万一脆弱性が突かれた場合、攻撃者の足掛かりとなるリスクがあるためです。

データベースサーバは、たとえDMZに設置されたWebサーバがその情報を利用していたとしても、ファイアーウォールで厳密に制御し、DMZ内の特定のIPアドレスやポートからのみアクセスを許可するといった対策が必須です。

うっかり大切なサーバをDMZに設定しないようにしなきゃ……!

また、DMZから内部ネットワークへの一方向通信しか許可しない設定とすることで、仮にDMZ側が侵害されても被害が拡大しないようにできます。

つまり、DMZはあくまで「公開してよい情報の受け皿」であり、重要な資産を格納する場所ではありません。

適切なサーバ配置とゾーン分離によって、セキュリティと利便性のバランスを保つことが、DMZを活用する上での最も重要なポイントです。

ファイアーウォールの種類

ファイアーウォールには、ソフトウェアとして動作するものと、専用機器として提供されるものがあります。

ネットワークの規模やセキュリティ要件によって、適切なタイプを選ぶことが求められます。

それぞれの特徴を理解することで、自分の環境に最適なファイアーウォールを導入し、効率的な防御体制を築くことが可能になりますよ。

ソフトウェア型ファイアーウォール

OSに組み込まれているか、後からインストールして使用するタイプです。

個人用PCや小規模ネットワークに向いており、手軽に導入できる点がメリットです。

多くの場合、OSに標準搭載されているため、導入コストがかからず、設定も比較的簡単に行えます。

また、セキュリティポリシーに応じて細かな設定を変更できる柔軟性もあります。

そういえば、うちのパソコンにもファイアーウォールが入っています。

ソフトウェア型は、ウイルス対策ソフトや侵入検知システム(IDS)と連携させることで、多層防御を実現することが可能です。

さらに、リモートワークが普及する中で、個人のノートパソコンやモバイル端末にも導入しやすいことから、企業のセキュリティ対策の一環としても活用されています。

ハードウェア型ファイアーウォール

専用の機器として導入されるタイプで、大規模ネットワークや企業環境でよく使われます。

高性能で多機能なものが多く、トラフィックの多い環境でも安定した制御が可能です。

ソフトウェア型と比較して処理能力が高いため、リアルタイムでのフィルタリングやログの管理、大量の接続要求に耐えることができます。

また、ネットワークの境界に配置され、社内全体を一括して保護することができるため、組織単位でのセキュリティ管理がしやすくなります。

ロードバランサー機能やVPN機能、侵入防止システム(IPS)などを内蔵した統合型のモデルも存在し、1台で複数のセキュリティ対策をカバーできる点も魅力です。

さらに、ハードウェア型は物理的な機器であるため、物理的なアクセス制御や電源管理など、運用面でのセキュリティ強化にも寄与します。

特に、クラウド環境や支社との拠点間通信を含むような複雑なネットワーク環境では、ハードウェア型の導入が推奨されます。

ファイアーウォールの重要性

現代のネットワークは、日々高度化・巧妙化するサイバー攻撃や情報漏洩のリスクに直面しています。

マルウェア、ランサムウェア、DDoS攻撃、フィッシングなど、手口は多岐にわたっており、その影響は個人だけでなく企業や公共機関、さらには社会全体に波及する可能性があります。

こうした状況において、ファイアーウォールはネットワーク防御の「最前線」に立つ極めて重要な存在です。

ファイアーウォールは、ネットワークへの不正なアクセスや不要な通信をリアルタイムで監視・制御することで、侵入の芽を未然に摘み取ります。

これにより、マルウェアや悪意ある外部ユーザーによる攻撃を遮断し、機密情報の漏洩や業務の中断といった深刻な事態を回避することができます。

また、内部ネットワークに対しても、従業員の誤操作や内部不正に対して一定の抑止力を持たせることができる点も見逃せません。

外からの脅威だけでなく、内部からの脅威も防いでくれるのですね。

さらに、法令やガイドラインに準拠したセキュリティ対策を行ううえでも、ファイアーウォールの導入は基本中の基本とされています。

特に個人情報や財務データなどの機密情報を扱う組織では、情報セキュリティポリシーの中核としてファイアーウォールの存在が組み込まれています。

ファイアーウォールはセキュリティ対策として必須の存在なのですね。

個人の家庭内ネットワークから、企業の基幹ネットワーク、さらにはクラウド環境やIoTシステムに至るまで、あらゆる通信環境でファイアーウォールは欠かせません。

正しく導入し、適切に設定・運用することで、ネットワークの安全性は飛躍的に向上します。

つまり、ファイアーウォールはセキュリティの「守りの要」であり、安心・安全なデジタル社会を支える根幹といえるのです。

まとめ

ファイアーウォールは、外部からの不正アクセスや内部からの情報漏洩を防ぐ重要なセキュリティ対策です。

企業や個人が利用するネットワーク環境は日々進化しており、それに伴い潜在的な脅威も複雑化しています。

こうしたリスクに備えるには、ファイアーウォールによる多層的な防御体制の確立が不可欠です。

パケットのフィルタリングや通信の状態管理はもちろん、アプリケーションレベルでの制御、IPアドレスの隠蔽といった技術も組み合わせることで、ネットワークの安全性を高水準で保つことができます。

また、ログの記録やアラート通知の仕組みを活用することで、攻撃の兆候を早期に察知し、迅速な対応を取ることも可能です。

さらに、ファイアーウォールにはソフトウェア型とハードウェア型があり、それぞれの特徴を踏まえたうえで、ネットワーク規模や運用方針に応じた適切な選択と運用が求められます。

そして、DMZの活用によって、外部と内部のトラフィックを明確に分離し、公開サービスを安全に提供する環境を構築することが、全体としてのセキュリティレベルを引き上げる重要な施策となります。